# 来都来了

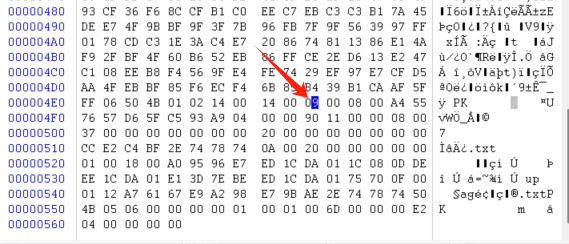

得到伪加密附件,修改数据 09 为 00

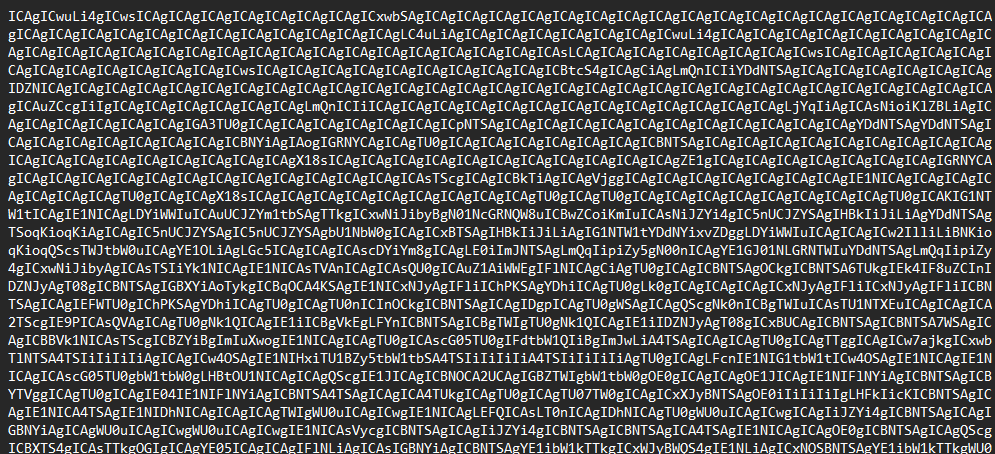

解压压缩包得到:

解码保存为文本文件,缩小得到 flag

# honor

得到一张 png,拖入 winhex 查看,发现是 jpg 的文件尾,搜索文件头手撕下来

得到 jpg

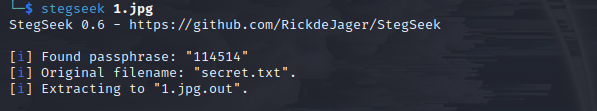

没有找到有用信息,利用 stegseek 进行 steghide 爆破

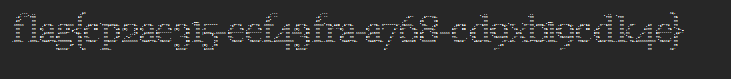

得到:f6l3-a6ag3c}{-bc4c5e28-e4649c76b0-707e6069

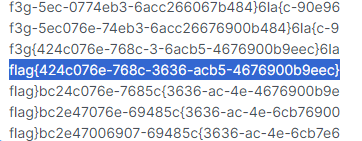

W 型栅栏爆破得到 flag

flag{424c076e-768c-3636-acb5-4676900b9eec}

# 芙宁娜

解压附件拿到图片,解码图片上的 base64 得到前半段 flag

1 | flag{bc8394aa-7e32-47e8-a9fd-1bf683af |

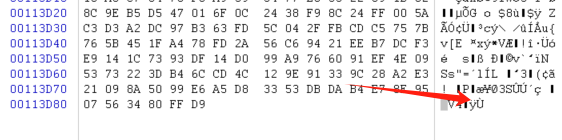

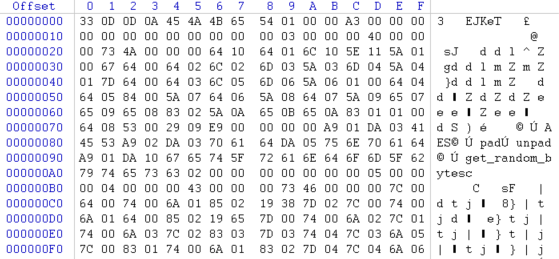

背景图上有不少的数据,但是被遮挡无法直接进行识别提取,这里可以 winhex 或者 010 直接在文件结构中提取数据块

也可以使用 exiftools 直接进行提取,这里需要注意一个点,背景图上四个数据块的顺序是错误的,按照从上到下依次标号为 1、2、3、4,那么正确的顺序应该是 1、2、4、3,排列好之后将提取后的数据以 16 进制的形式写入到文件当中(这里对没有逆过 pyc 的我来说有点坐牢)

查看文件头发现是 pyc 文件,想到了剑龙隐写,这里需要 python3.6 的环境来运行,但尝试了好多次依然报错,和背景图没有被遮挡的部分比较,发现有一些数据被出题人篡改了,需要自己手动改回来(这里我直接放出改完之后的文件比较结果,方便查看)

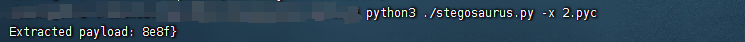

对照修改之后重新利用 stegosaurus 得到后半段 flag

1 | python3 ./stegosaurus.py -x 2.pyc |

拼接得到完整 flag,flag{bc8394aa-7e32-47e8-a9fd-1bf683af8e8f}

ps:最后一道流量实在是太杂太大了,wireshark 跑不动,没继续做了