# WEB1

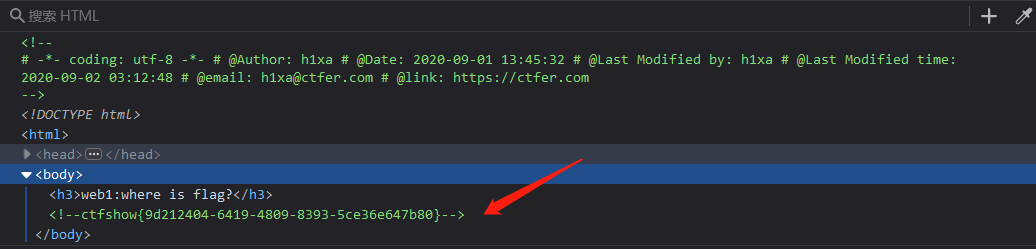

根据题目的提示注释中应该有东西

f12 看看页面注释

得到 flag

ctfshow{9d212404-6419-4809-8393-5ce36e647b80}

# WEB2

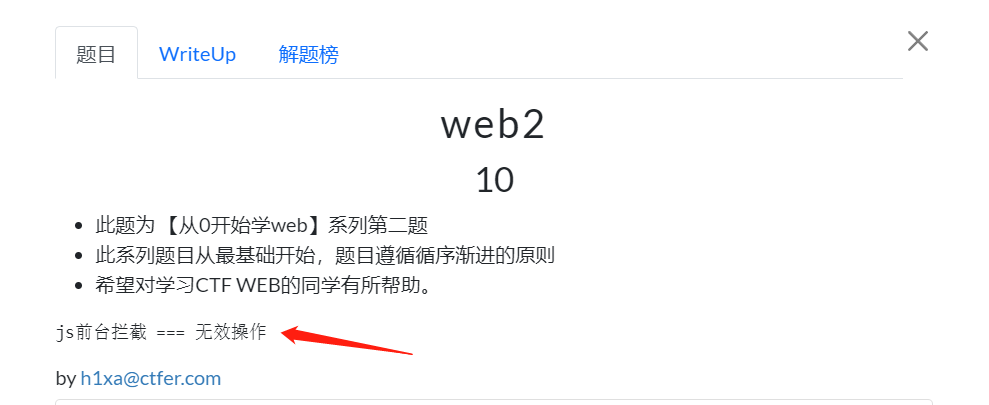

题目提示是 js 前台拦截,那么方法就是禁用 js

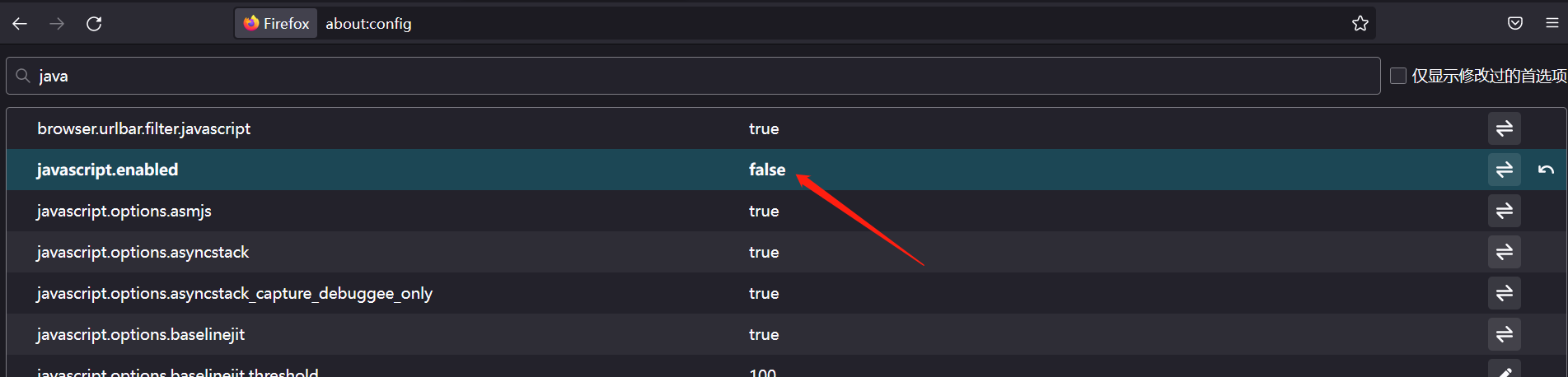

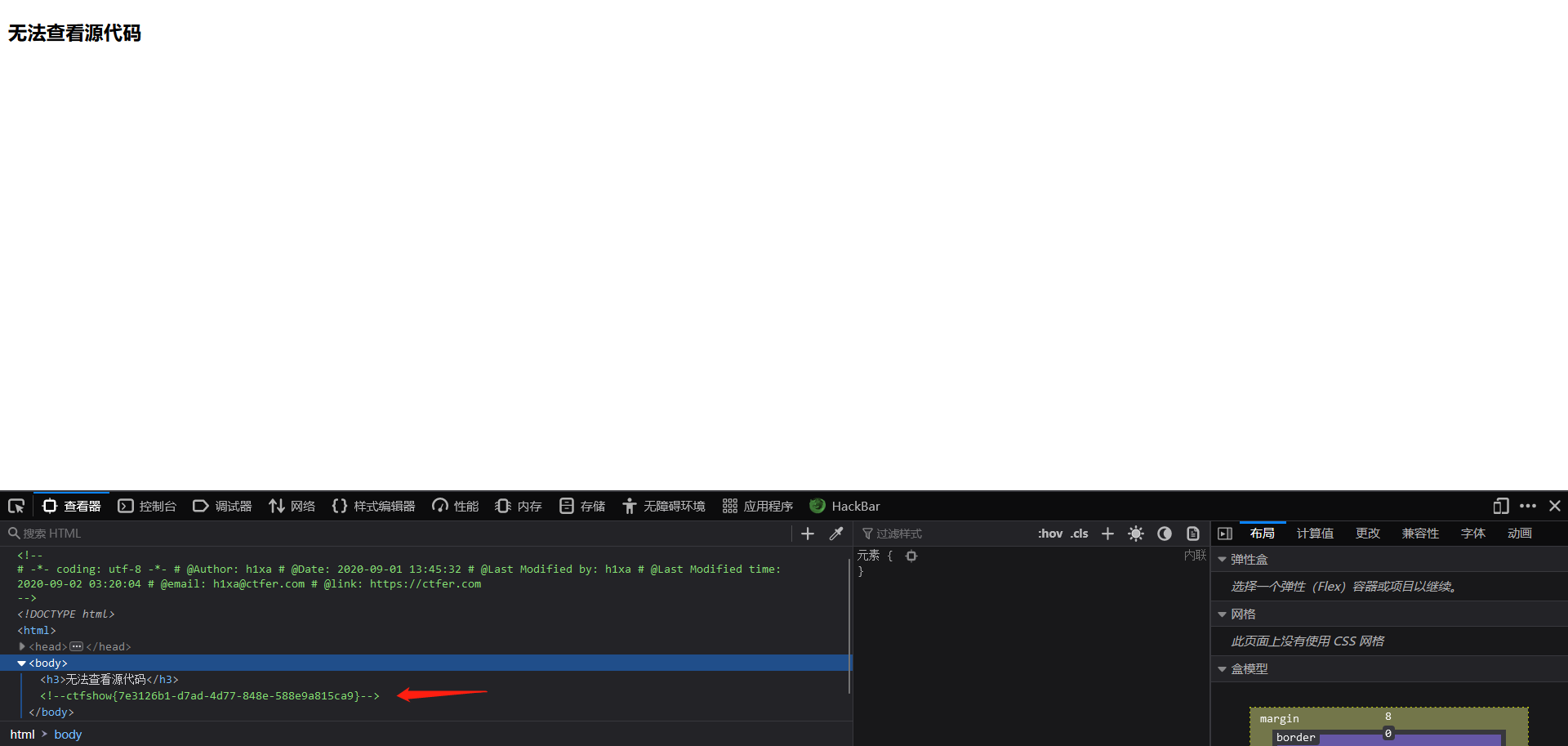

打开环境发现 f12 打不开,去禁用 js

打开新标签页面输入 about:config

将 true 改为 false,回到环境

f12 打开获得 flag

ctfshow{7e3126b1-d7ad-4d77-848e-588e9a815ca9}

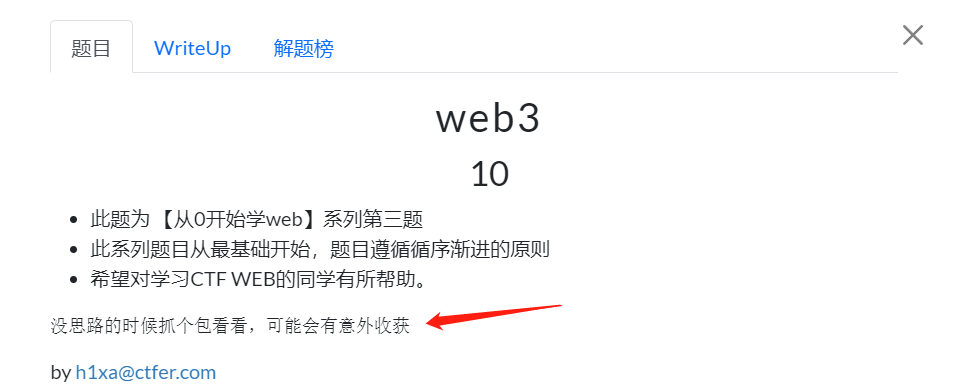

# WEB3

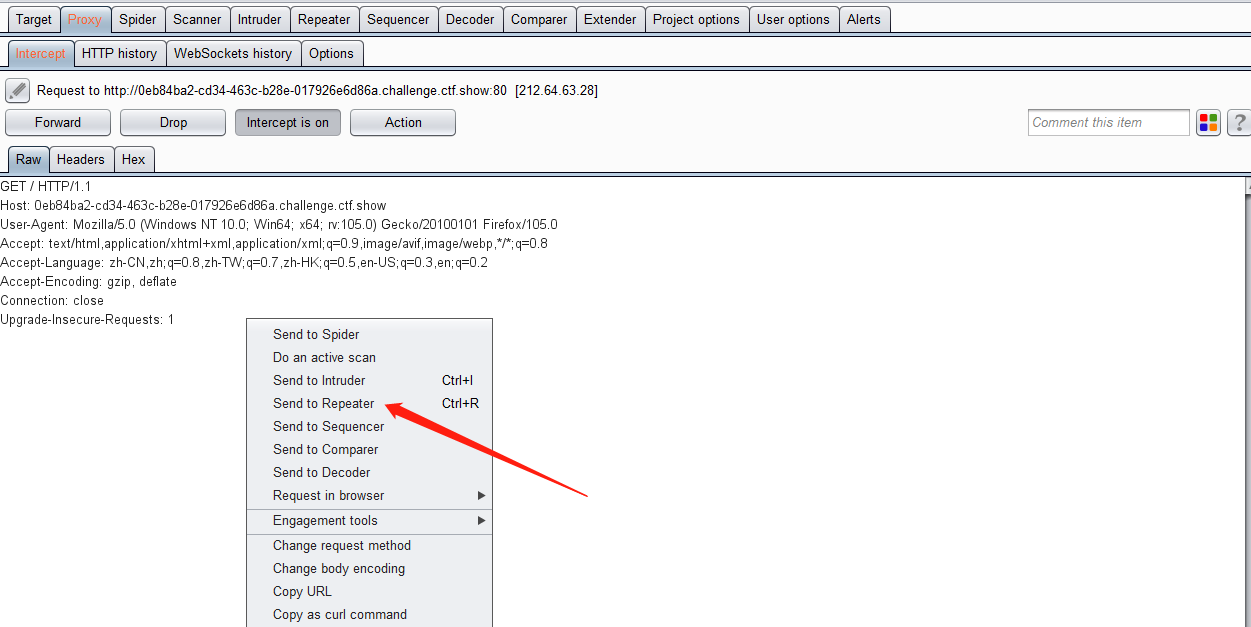

获得提示,打开环境进行抓包

send to repeater

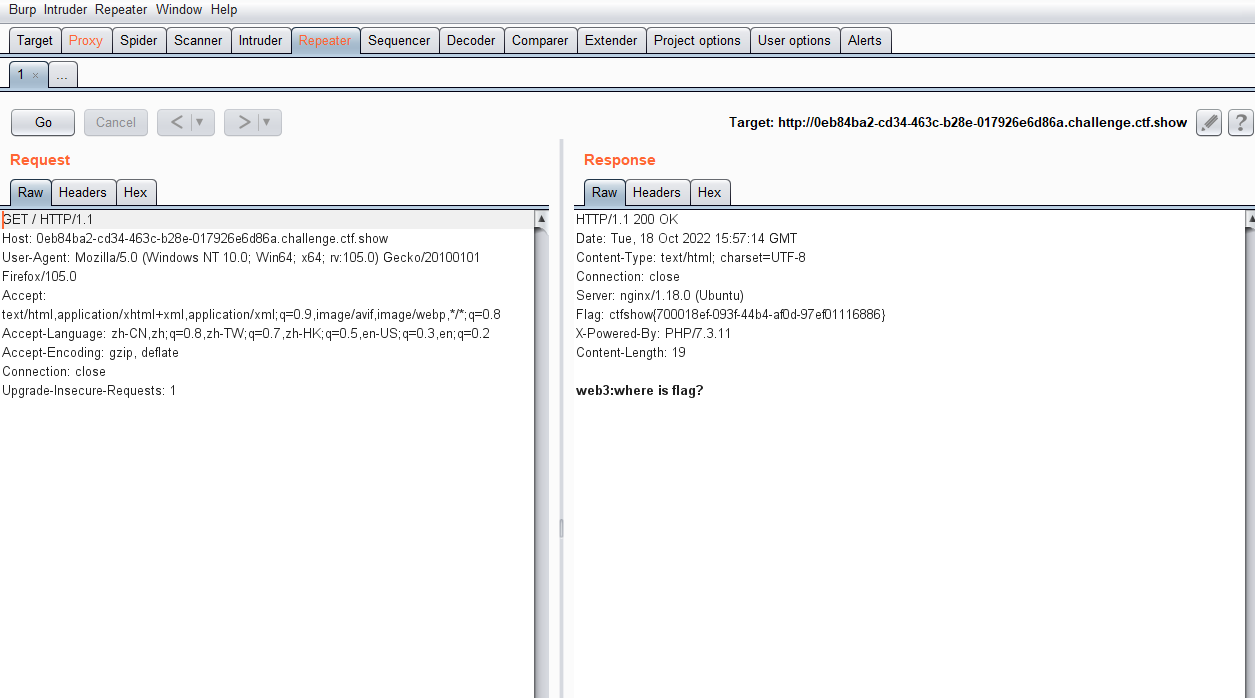

repeater 进行发包获得 flag

ctfshow{700018ef-093f-44b4-af0d-97ef01116886}

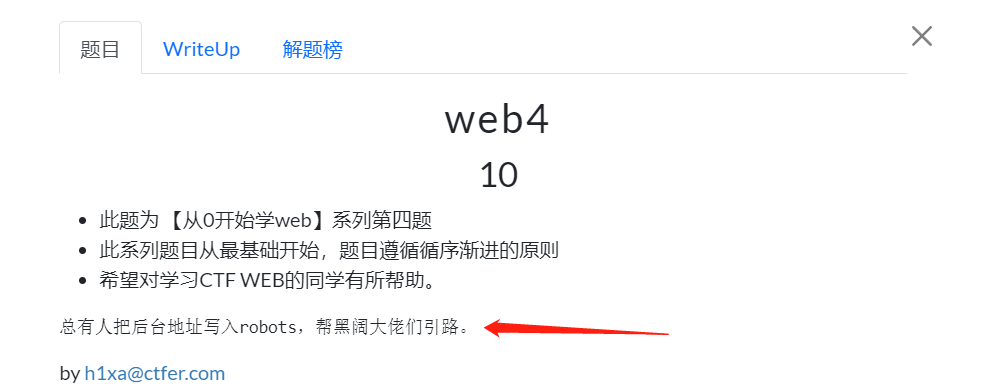

# WEB4

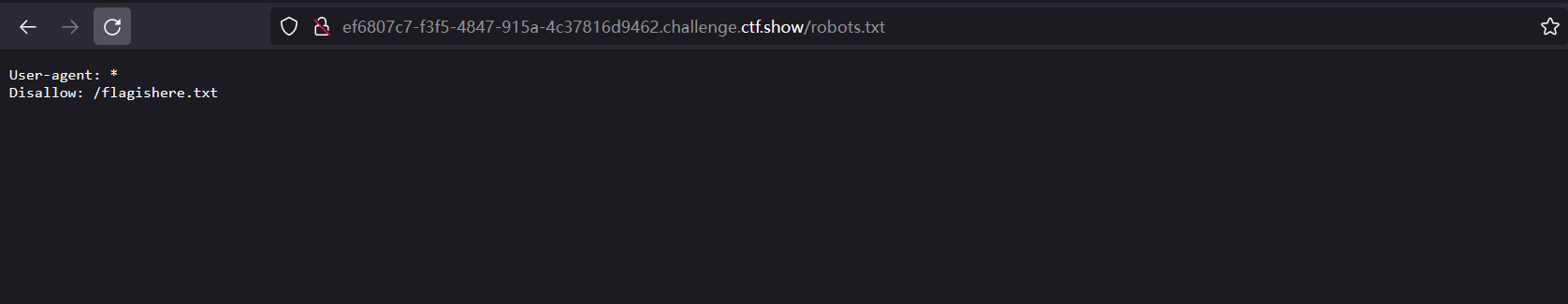

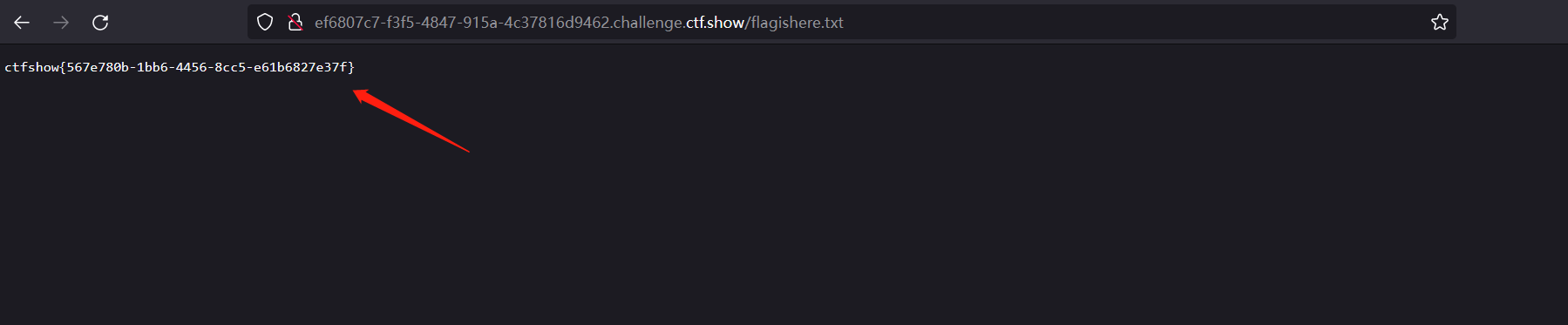

查看提示,在 robots 中可能有信息

网址栏输入 /robots.txt

看到目录 /flagishere.txt,网址栏访问

获得 flag

ctfshow{567e780b-1bb6-4456-8cc5-e61b6827e37f}

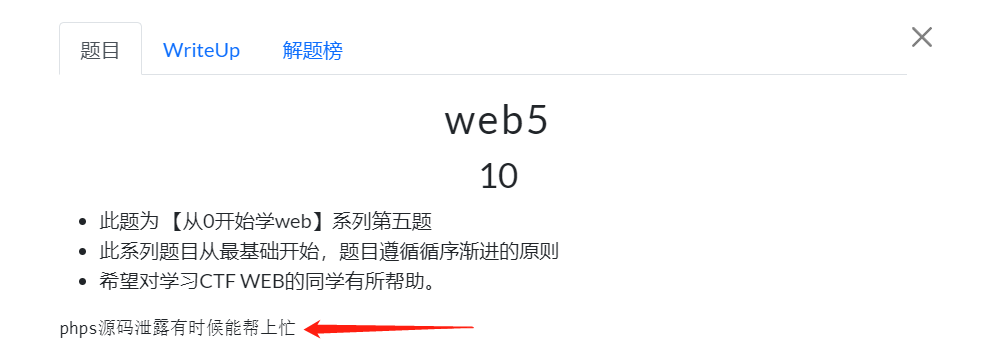

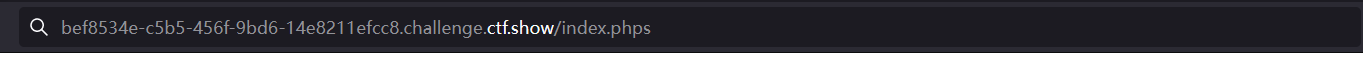

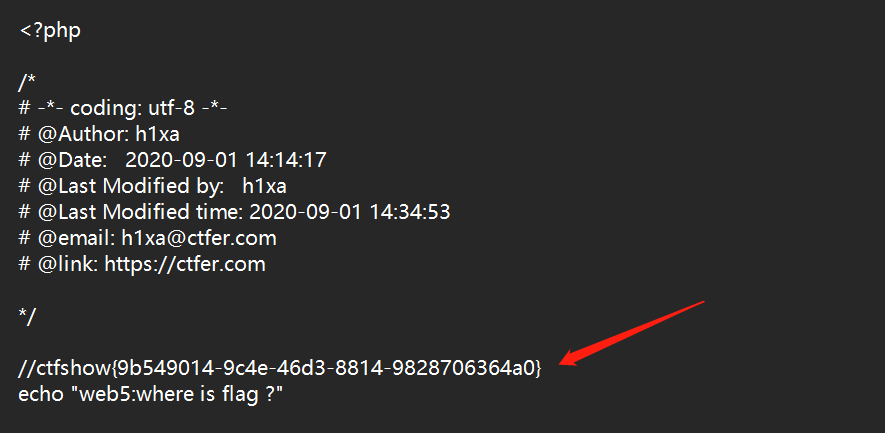

# WEB5

提示 phps 源码泄露,那就访问下 index.phps,可能有东西

下载下来 index.phps,打开得到 flag

ctfshow{9b549014-9c4e-46d3-8814-9828706364a0}

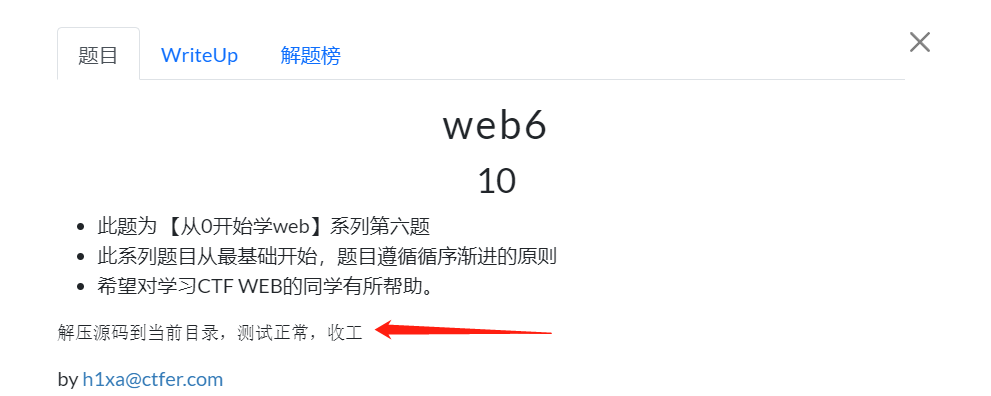

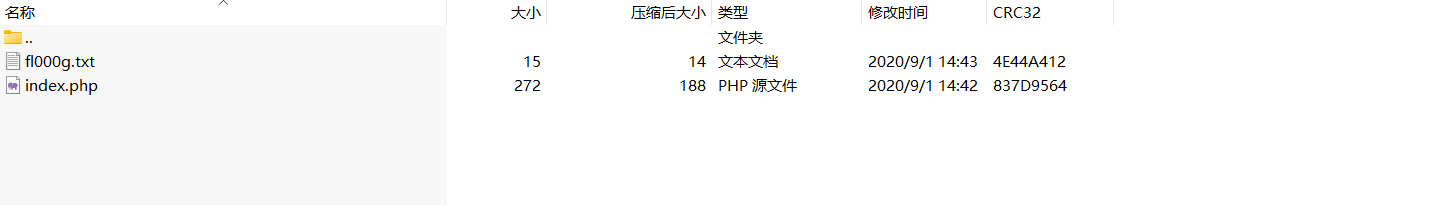

# WEB6

看提示证明是源码泄露,查看 /www.zip

得到压缩包

打开 fl000g.txt 得到 flag

flag{flag_here}

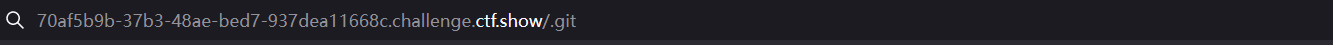

# WEB7

提示不要部署到生产环境

访问 /.git 目录

得到 flag

ctfshow{c860b2e6-3208-487f-8351-f0d5e31a59f8}

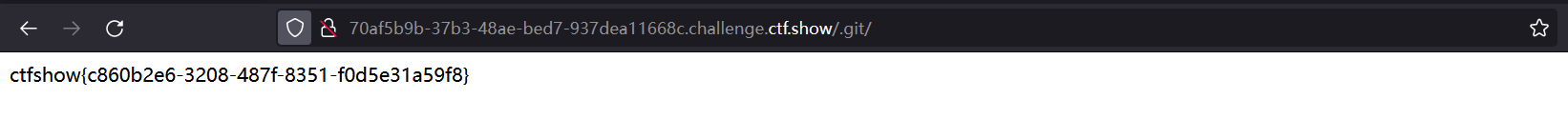

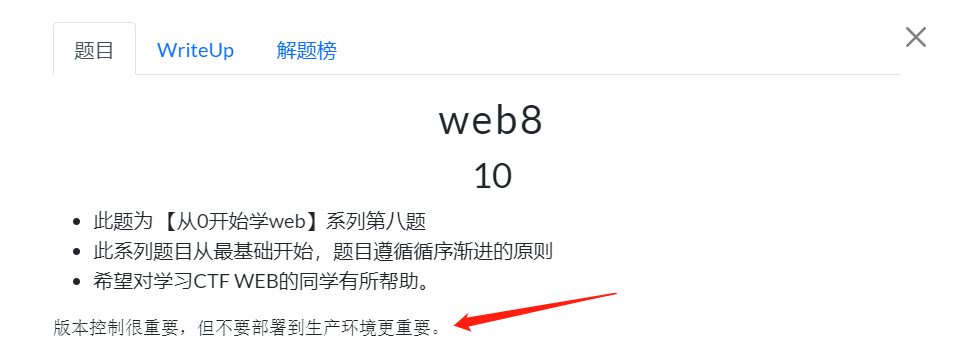

# WEB8

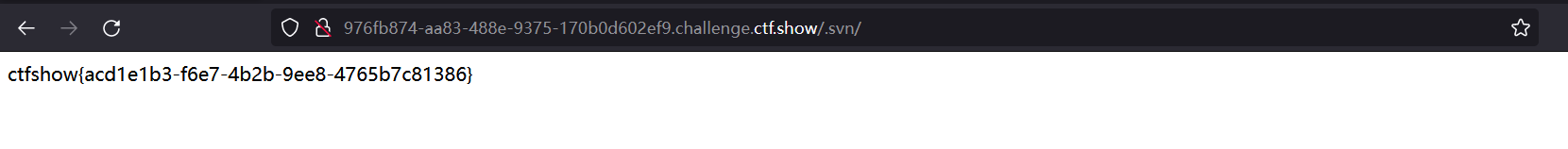

同样是不要部署到生产环境

访问 /.svn/,得到 flag

ctfshow{acd1e1b3-f6e7-4b2b-9ee8-4765b7c81386}

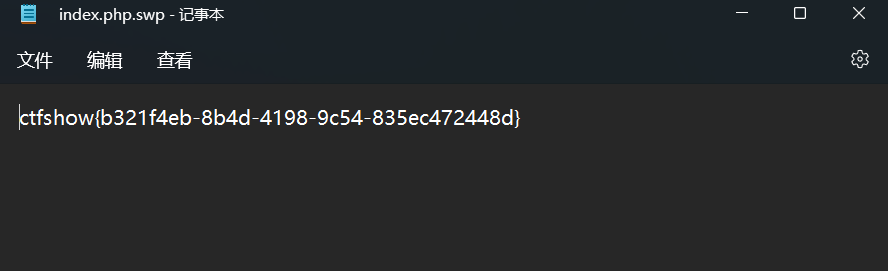

# WEB9

看提示发现是 vim 异常退出

vim 不正常退出

第一次产生的交换文件名为 ".file.txt.swp"

第二次产生的交换文件名为 ".file.txt.swo"

第三次产生的交换文件则为 ".file.txt.swn"

访问网页的 swp

/index.php.swp

得到文件,打开获得 flag

ctfshow{b321f4eb-8b4d-4198-9c54-835ec472448d}

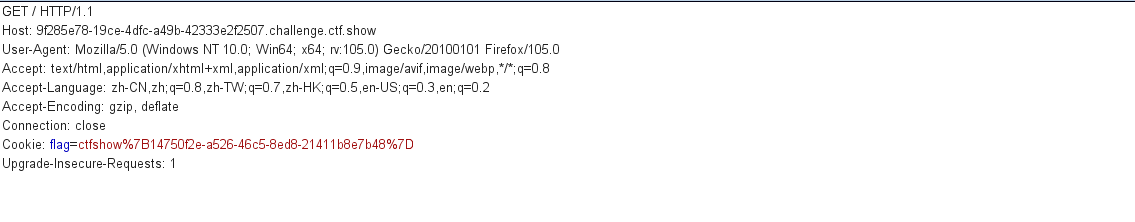

# WEB10

查看提示应该是有东西存放在 cookie 当中了

刷新 bp 抓包查看 cookie 得到 flag

ctfshow{14750f2e-a526-46c5-8ed8-21411b8e7b48}

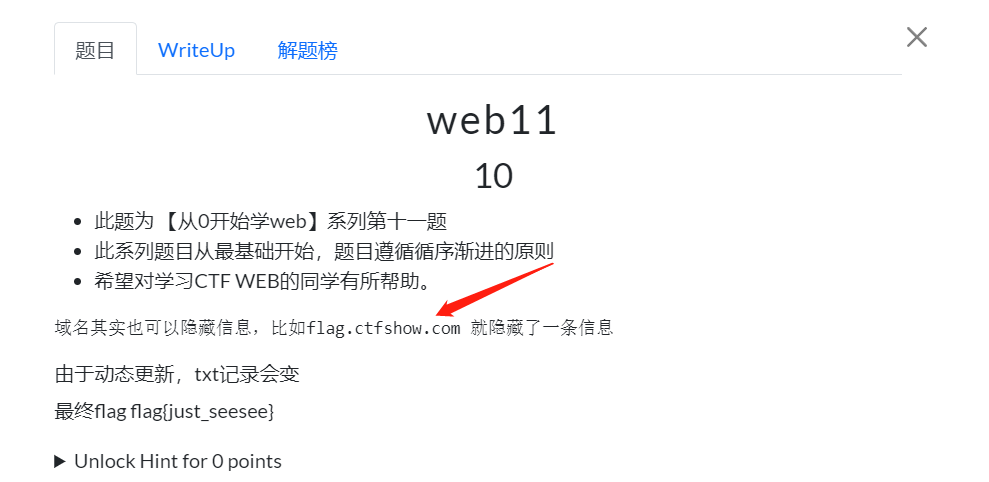

# WEB11

题目提示中得到关键信息 flag.ctfshow.com

用 DNS 检测检测它

https://zijian.aliyun.com/

可能这里出现了点问题,题目中直接给了 flag

flag{just_seesee}

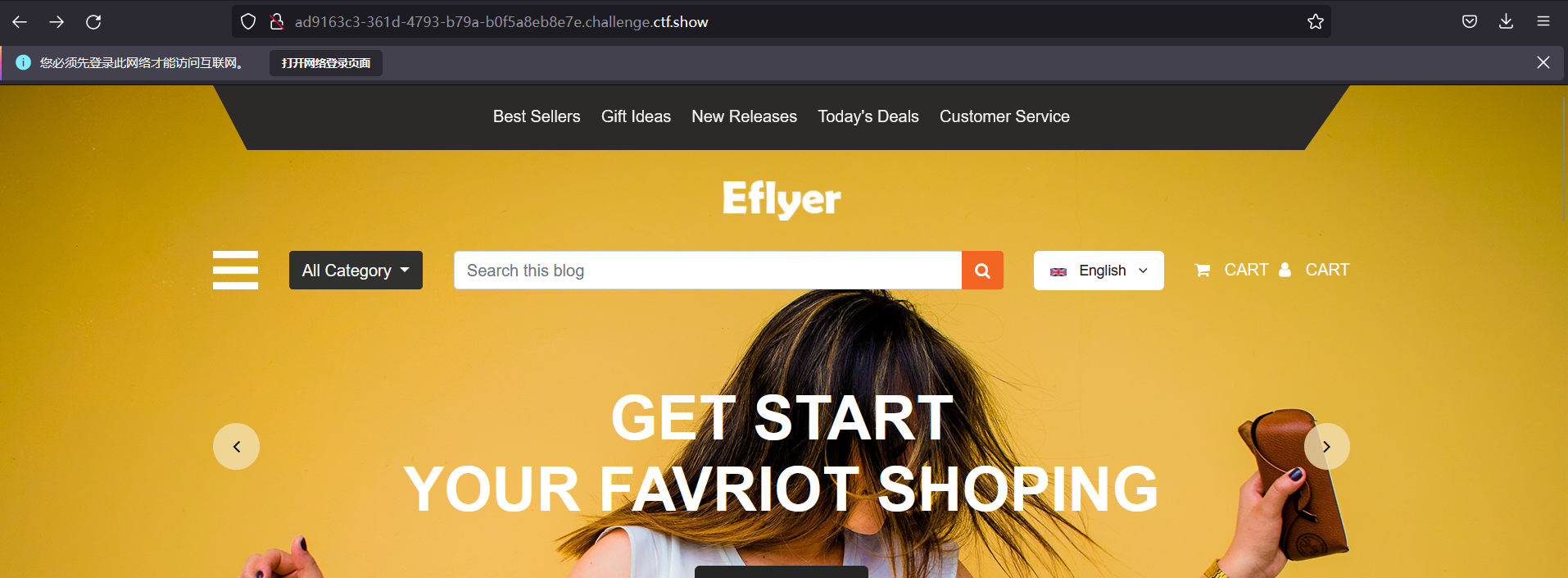

# WEB12

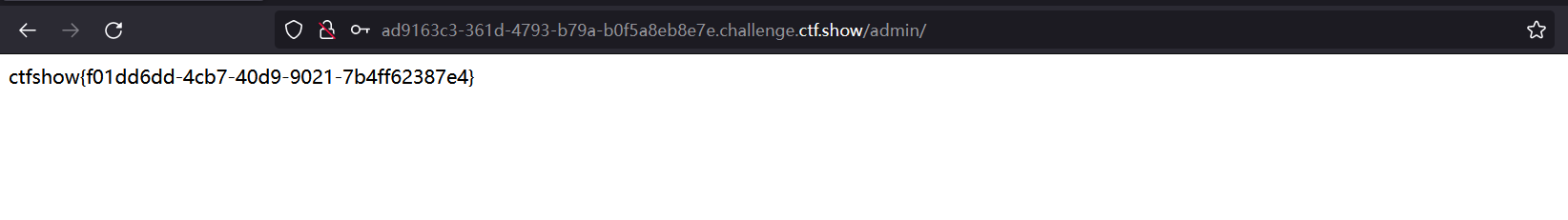

按题目提示应该是要我们在网站上去寻找管理员的密码,进入环境看看

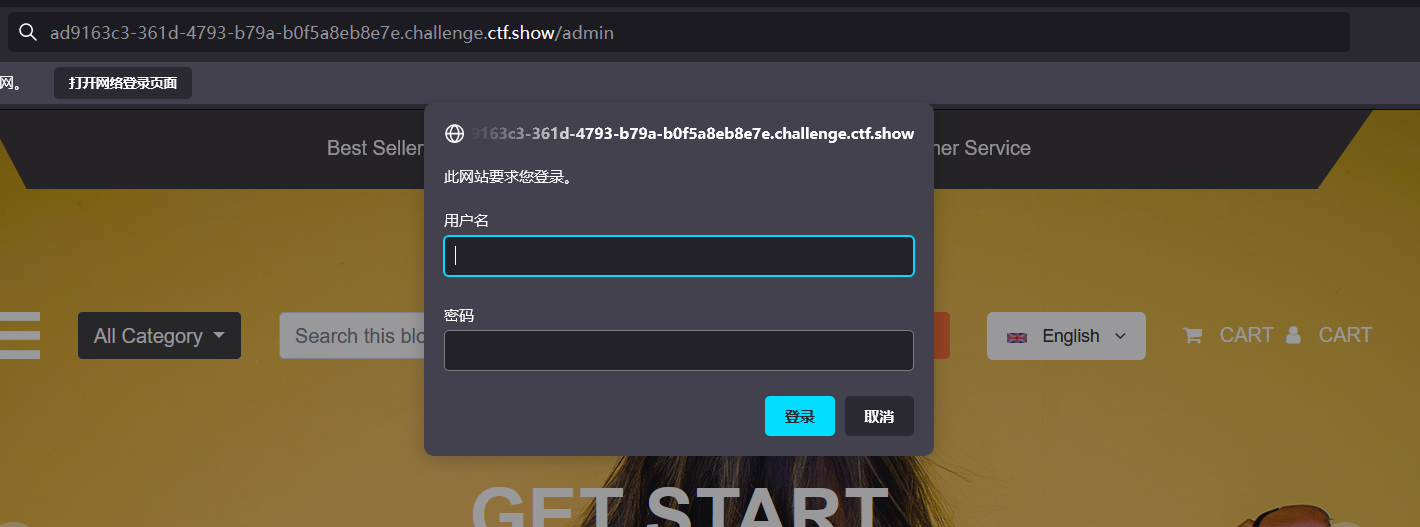

先看看常规后台登陆路径:/admin

果然有个弹窗让我们输入用户名密码

用户名猜测应该是 admin,在网站中寻找一些敏感信息作为密码试试

在网站最下方发现了一个 number,作为密码试试

登陆成功,获得 flag

ctfshow{f01dd6dd-4cb7-40d9-9021-7b4ff62387e4}

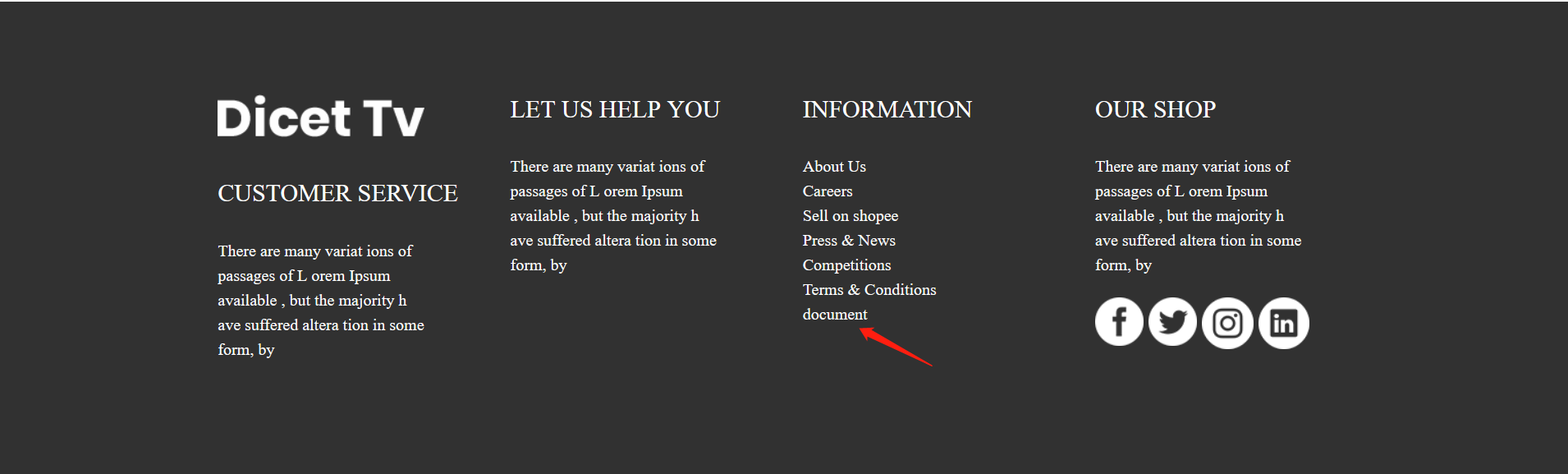

# WEB13

查看提示,继续寻找敏感信息,并且应该存放在一个文档当中

找到了一个 document,点击看看

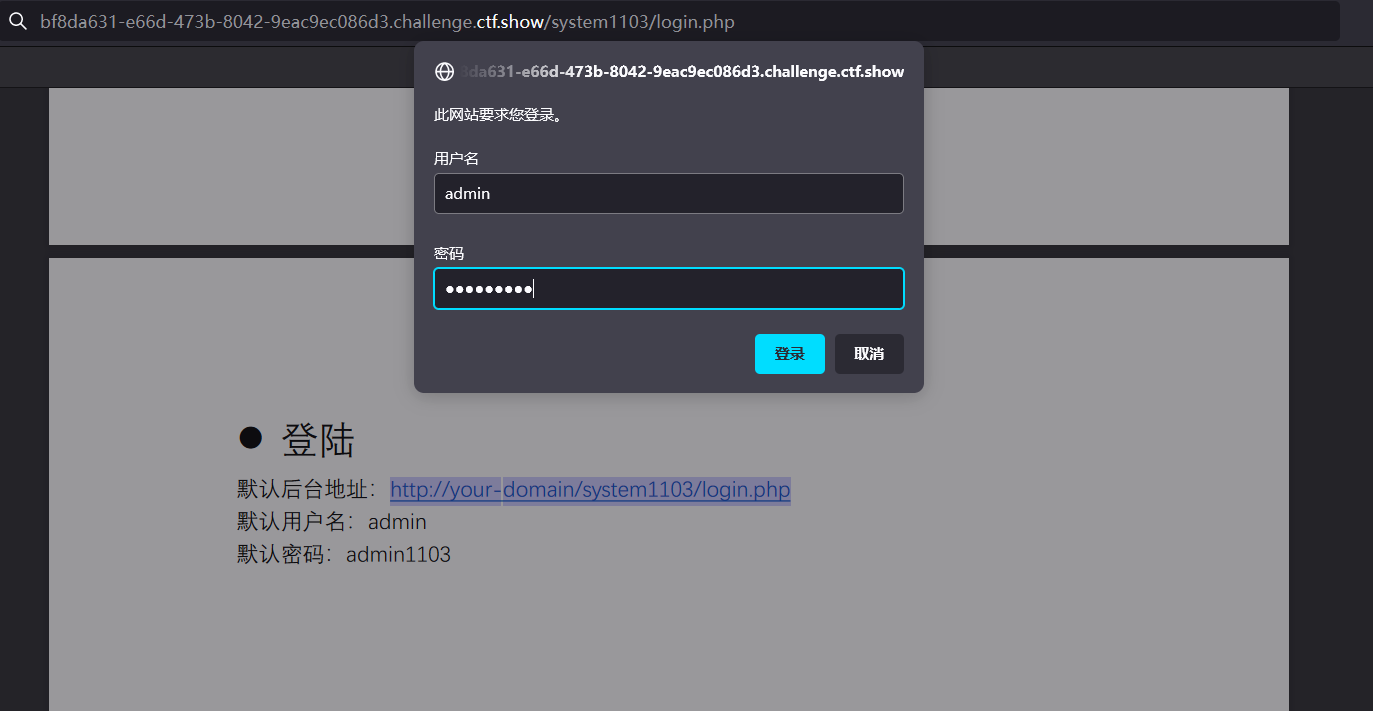

发现文档最下方记录了登录地址、用户名和密码,进行登录

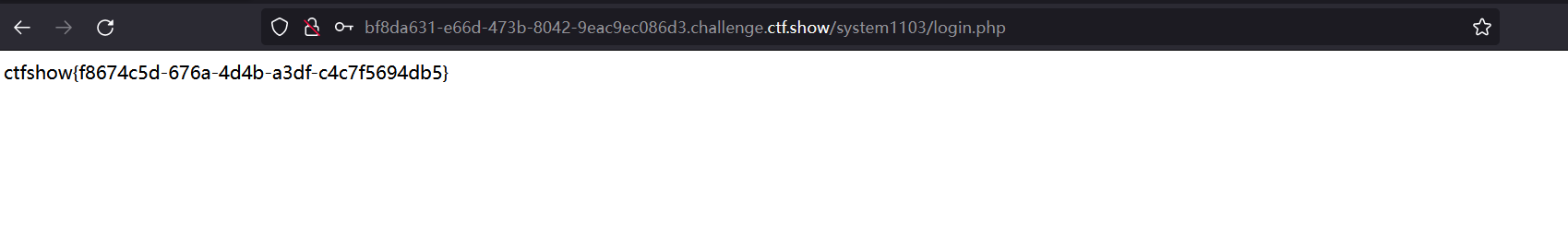

得到 flag

ctfshow{f8674c5d-676a-4d4b-a3df-c4c7f5694db5}

# WEB14

本题的原理引用其他大佬的博客中的解释

** 原理:**Editor 编辑器文件空间

没有找到默认配置文件的目录,就会遍历所有目录.

先去 editor 看看

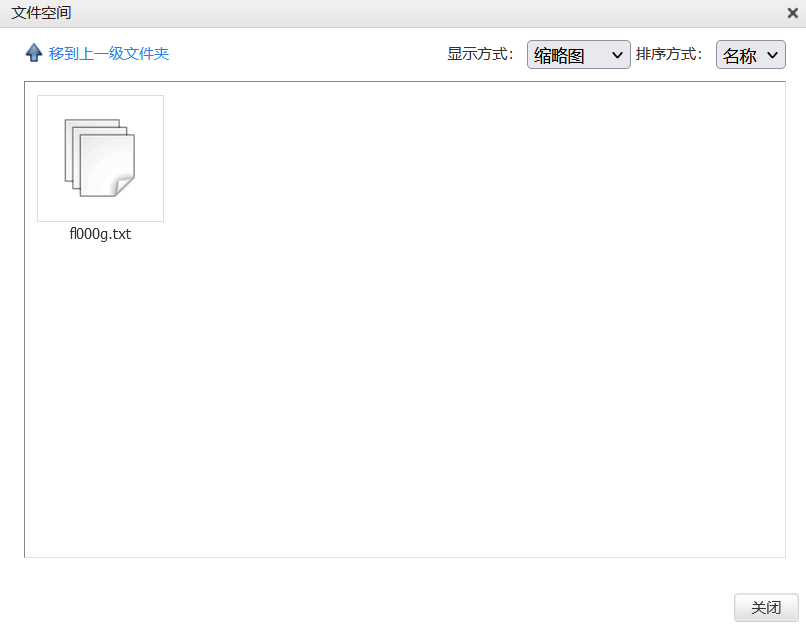

发现了编辑器,editor 下会有很多目录,使用 view-source 查看源码

JS 用法:

window.location="view-source:" + window.location

可以看到泄露了目录

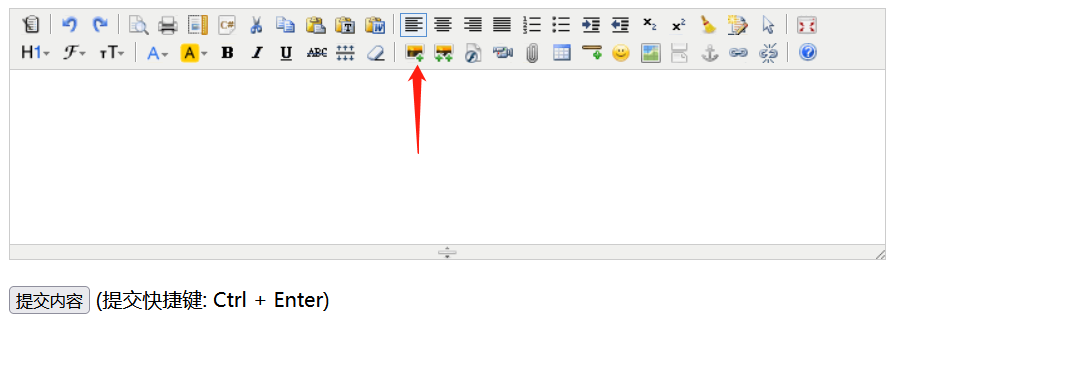

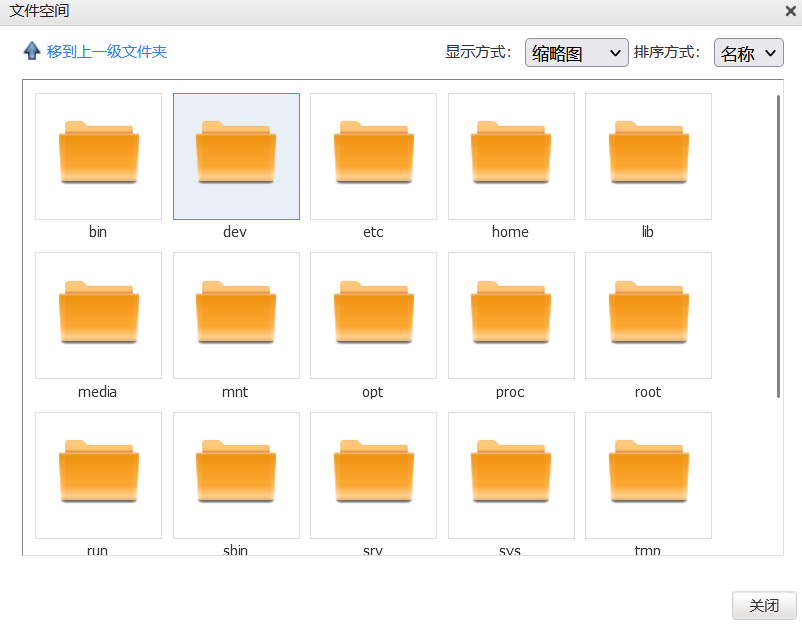

利用 editor 文件空间功能的漏洞遍历目录

这里就能够看到所有的目录了

既然可以遍历,接下来就是寻找 flag 了

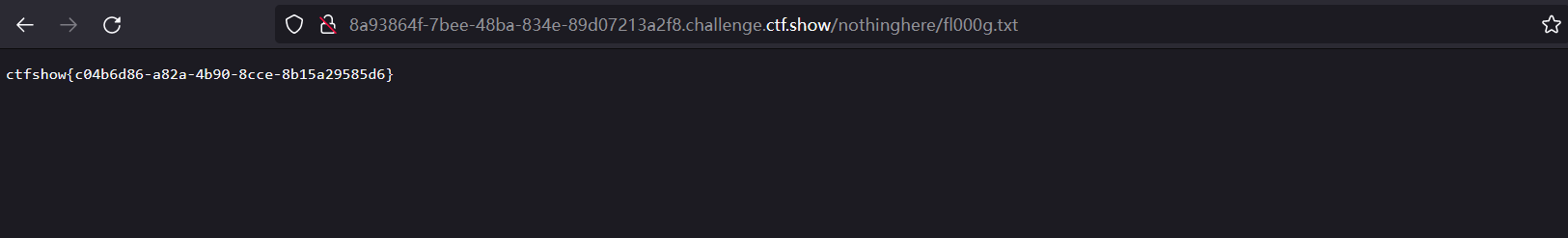

在 /var/www/html/nothinghere 目录下找到了 fl000g.txt

在浏览器中访问 /nothinghere/fl000g.txt 得到 flag

ctfshow{c04b6d86-a82a-4b90-8cce-8b15a29585d6}

# WEB15

查看提示,应该是邮箱泄露,进入环境

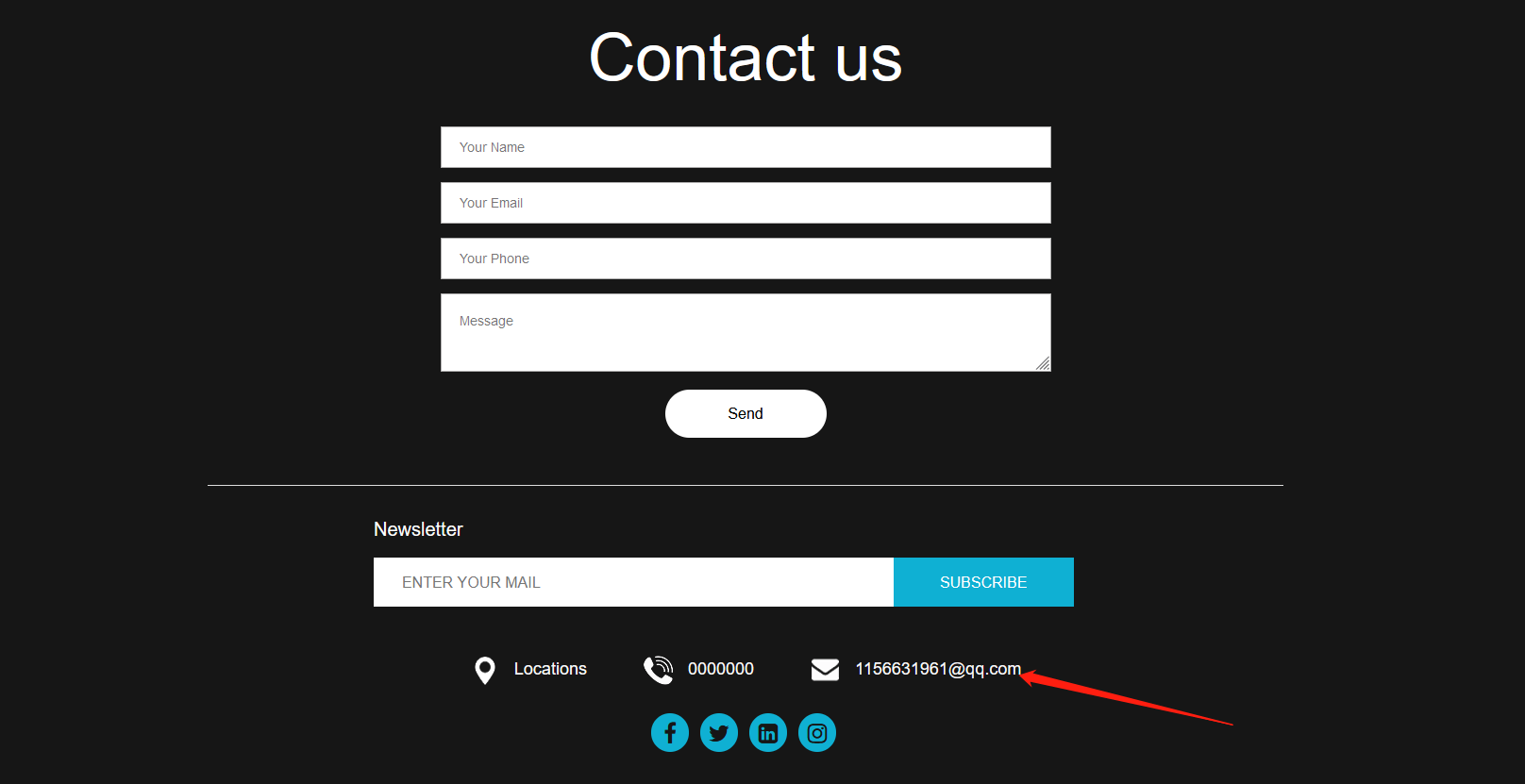

既然是邮箱泄露,那么应该是作为密码登录后台系统,这时候就要寻找到登录口,先看看常规的路径:/admin

发现找到了登录口,回去找找邮箱

在网站的最下方找到了邮箱

用户名:admin 密码:1156631961@qq.com

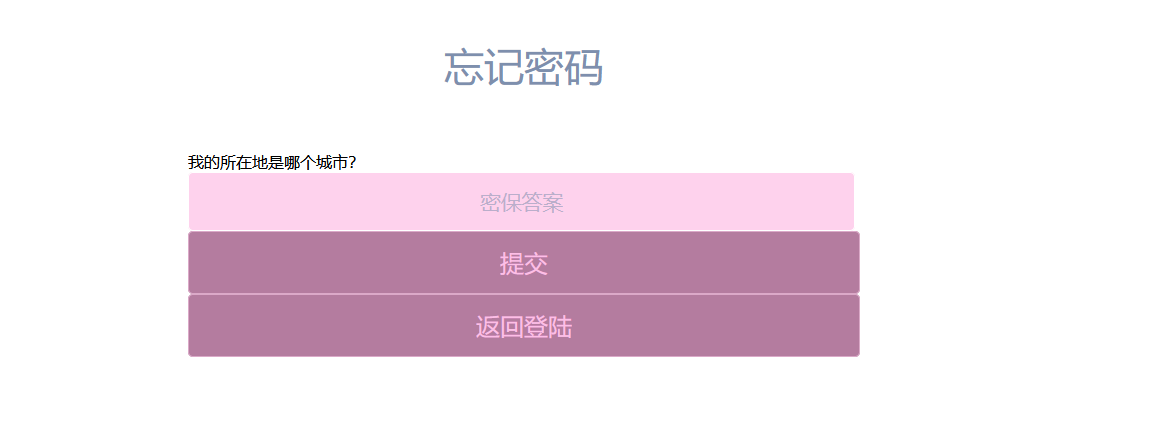

进行登录,发现不对,看到还有一个忘记密码选项,点进去看看

看到只需要知道地点就能重置密码,既然有了邮箱,得到了 qq 号,那么就直接去寻找 qq 号的所在地,显示所在地应该是西安

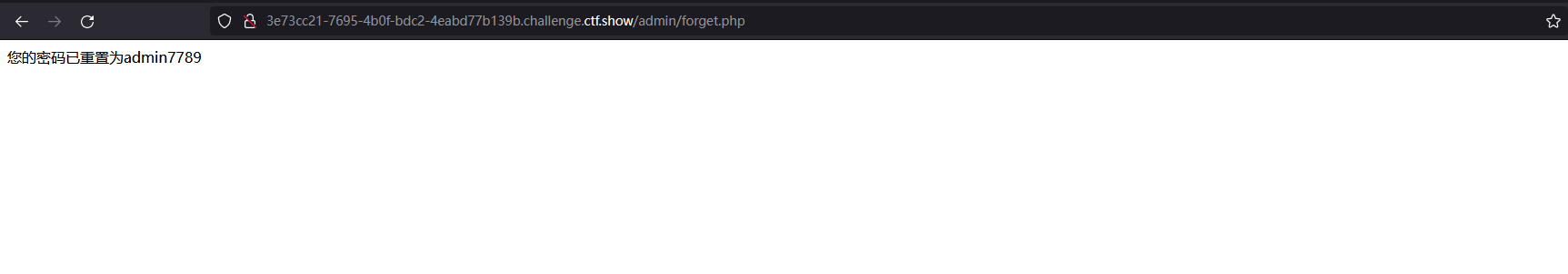

可以看到密码被重置为 admin7789

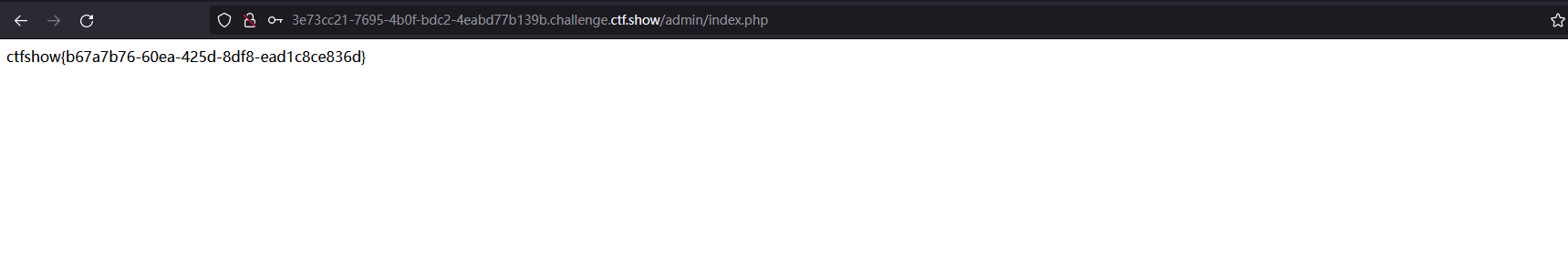

重新登录

成功获得 flag

ctfshow{b67a7b76-60ea-425d-8df8-ead1c8ce836d}

# WEB16

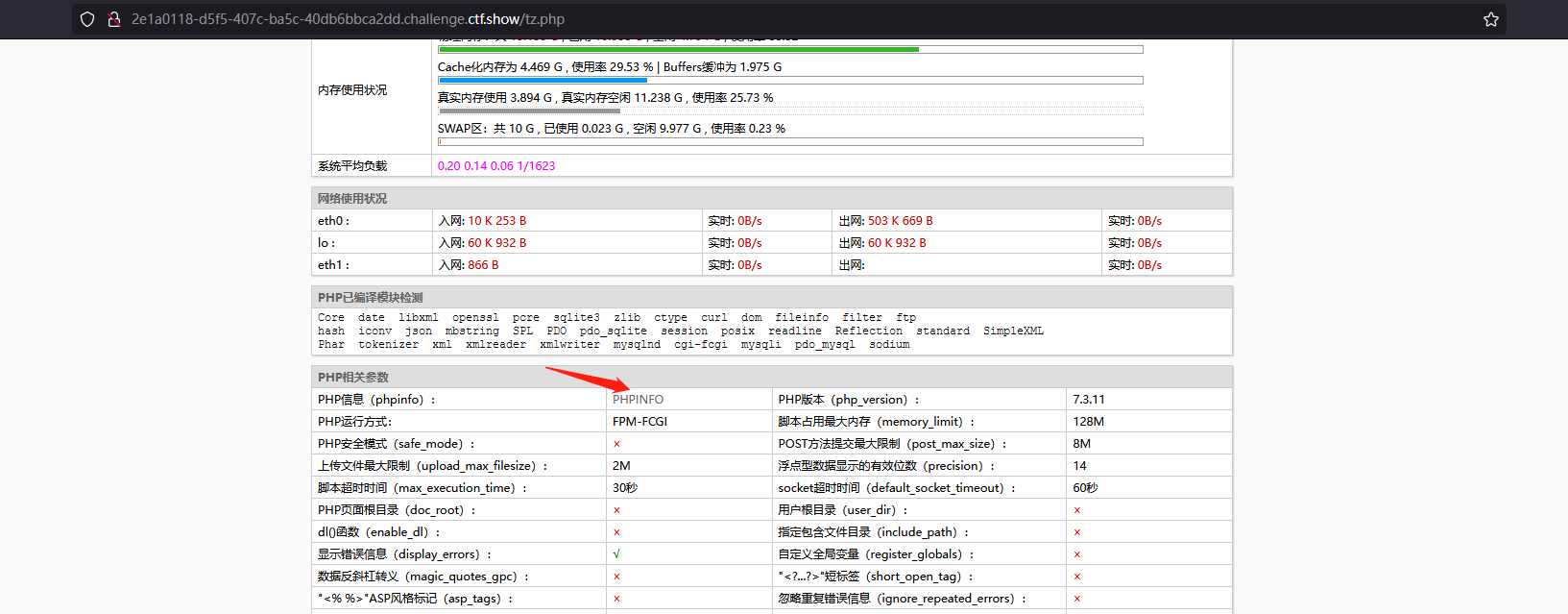

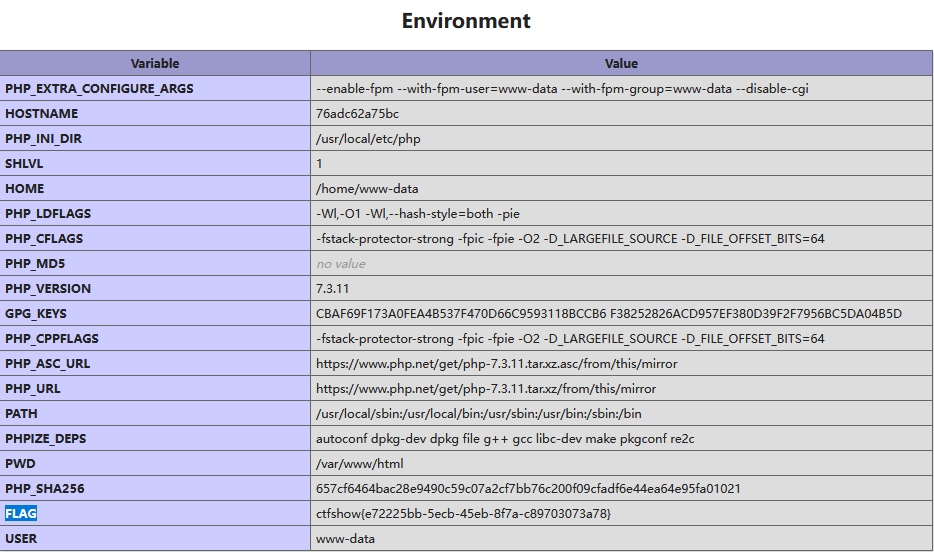

看提示应该是没有及时删除测试探针

知识点:** 雅黑 PHP 探针是一个非常经典的 PHP 探针,可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息,1 秒钟刷新一次,以及包括服务器 IP 地址,Web 服务器环境监测,php 等信息。**

默认雅黑探针解压名为 tz.php,访问 /tz.php

点击进入 phpinfo

查找得到 flag

ctfshow{e72225bb-5ecb-45eb-8f7a-c89703073a78}

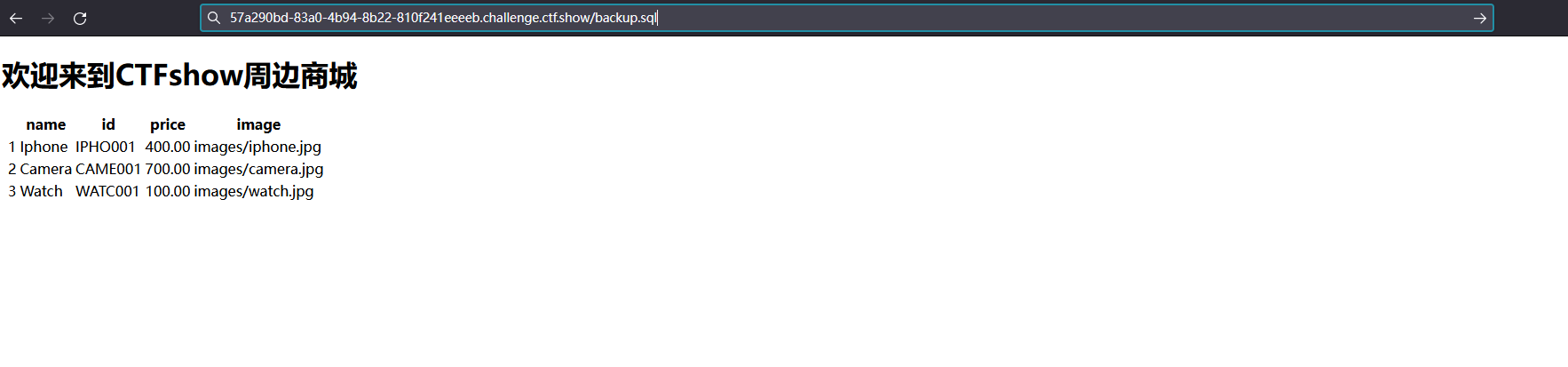

# WEB17

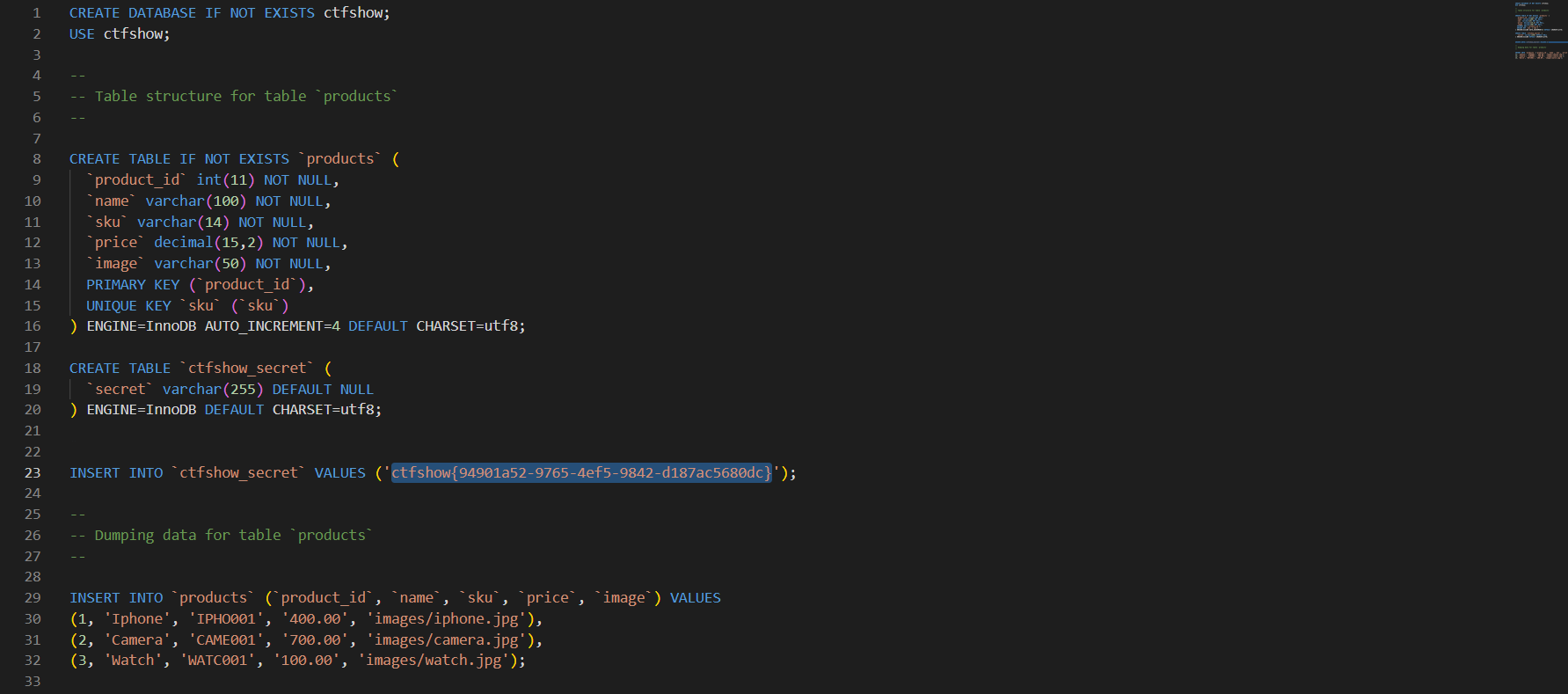

查看提示,应该是要找到备份的 sql 文件

知识点:

备份的 sql 文件会泄露敏感信息

默认 backup.sql

访问 /backup.sql,下载 backup.sql 文件

打开文件得到 flag

ctfshow{94901a52-9765-4ef5-9842-d187ac5680dc}

# WEB18

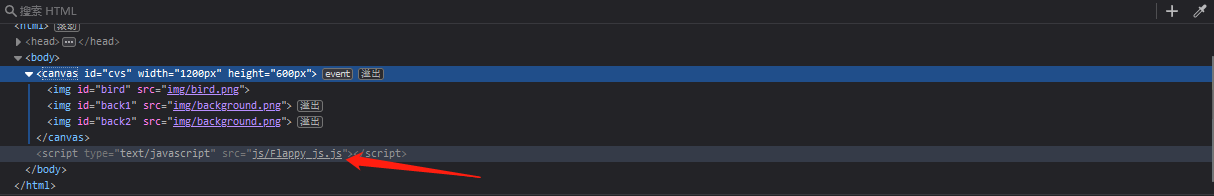

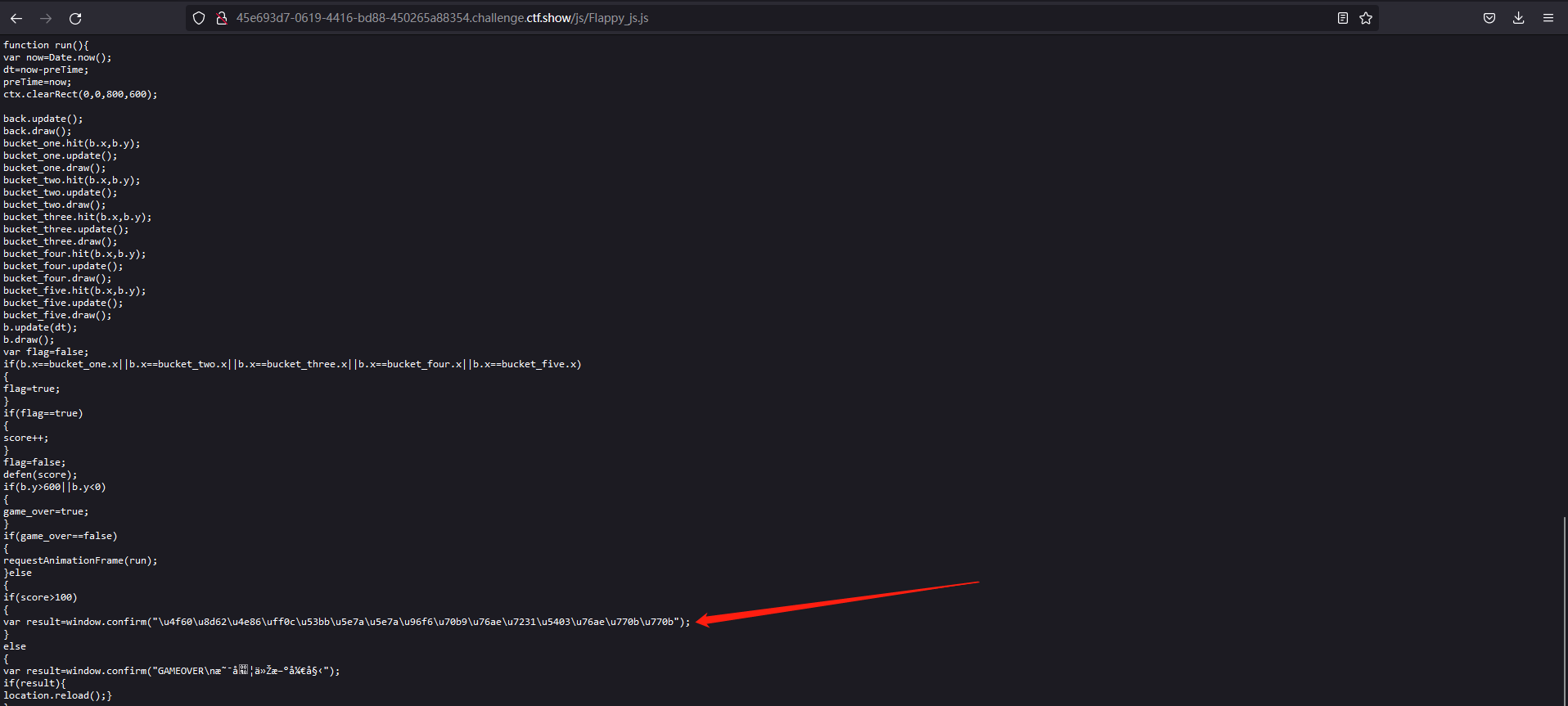

先查看下游戏的 js 代码

进入路径看看

发现当 score>100 的时候会有一串 unicode 编码,给它解码看看

得到:你赢了,去幺幺零点皮爱吃皮看看

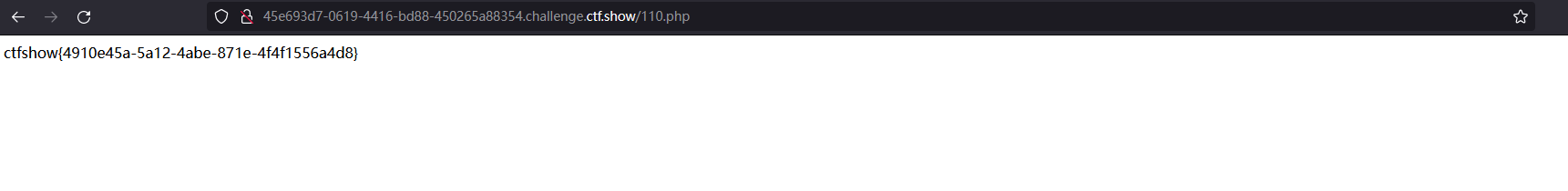

翻译过来就是去 110.php 看看,访问下 / 110.php

得到 flag

ctfshow{4910e45a-5a12-4abe-871e-4f4f1556a4d8}

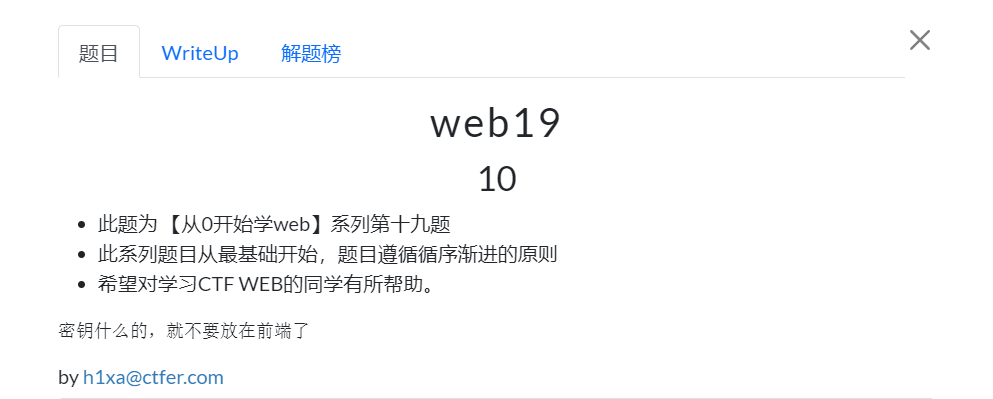

# WEB19

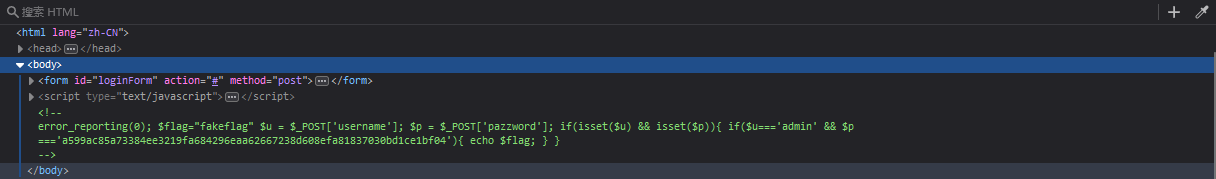

提示我们在前端寻找密钥,打开环境看看 f12

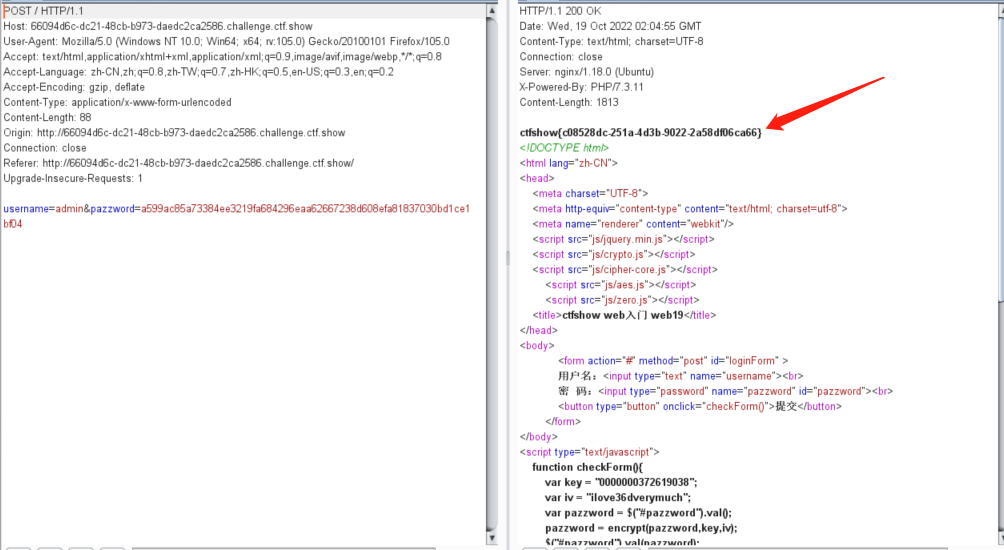

发现有用户名和密码,但是可以知道直接输入是肯定不对的,本题校验是前端密码明文加密之后发向后端的进行校验,而这一串正是加密过后的密文,因此需要用到 bp 抓包发包

密文:a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

同样 send to repeater 发包

得到 flag

ctfshow{c08528dc-251a-4d3b-9022-2a58df06ca66}

# WEB20

看提示应该是一个 mdb 文件的泄露

进入 /db/db.mdb 路径下载文件

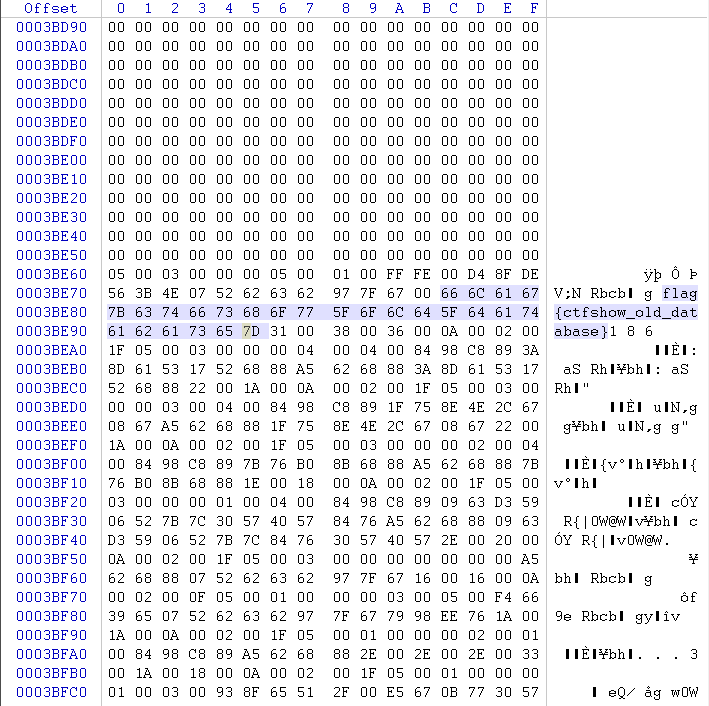

这里我是把下载下来的文件拖入了 winhex 进行查看,搜索 ctfshow 或者 flag

得到 flag

flag{ctfshow_old_database}