# HTB 0 层

# Meow

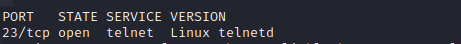

拿到目标 ip 先扫描一下开放端口

1 | nmap -T4 -A -v -Pn 10.129.245.164 |

发现 23 端口开放了 telnet 远程登录服务

使用 telnet 命令进行登录

1 | telnet IP |

并使用 root 用户进行免密登录

登录成功后便能获得 flag

总结:本台靶机考察的是 23 端口 telnet 服务的远程登录和 root 用户免密登录

# Fawn

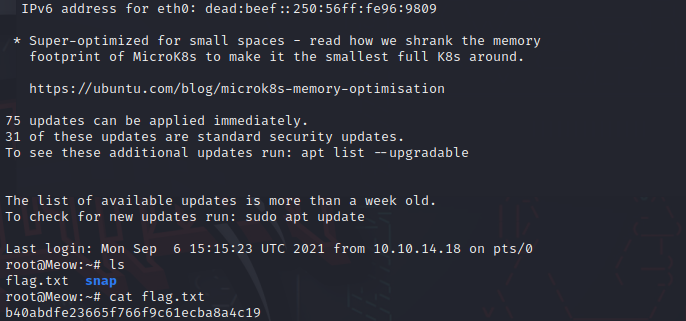

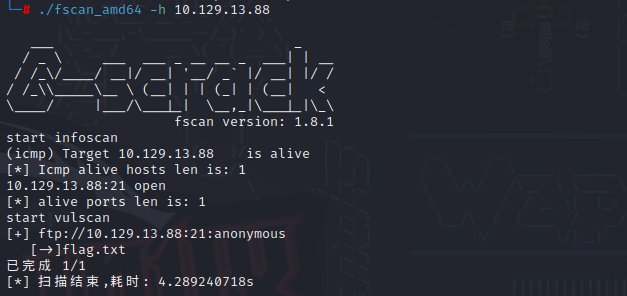

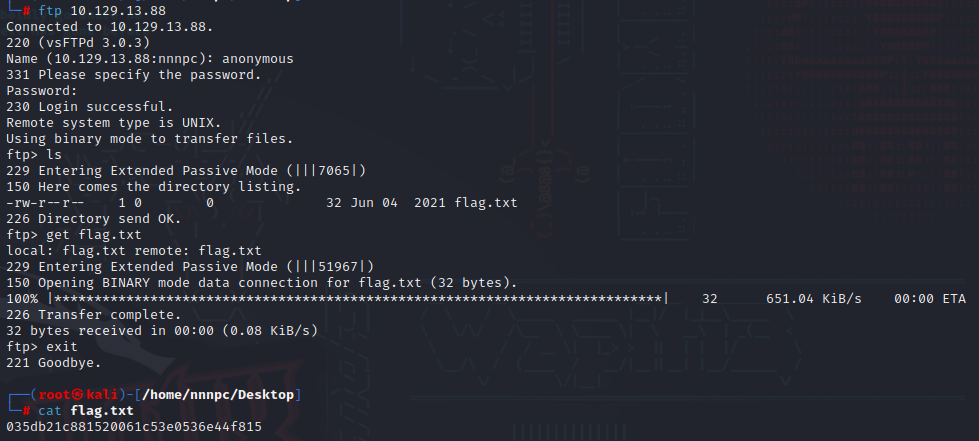

拿到 ip 使用 fscan 进行扫描

发现 21 端口存在 ftp 服务,并且 anonymous 用户下能找到 flag.txt

跟着走

1 | ls |

免密登录 anonymous 并在目录下找到 flag.txt,使用 get 拉取到本地查看

总结:考察的点在 21 端口 FTP 服务 anonymous 用户免密登录和使用 get 将文件拉取到本地读取

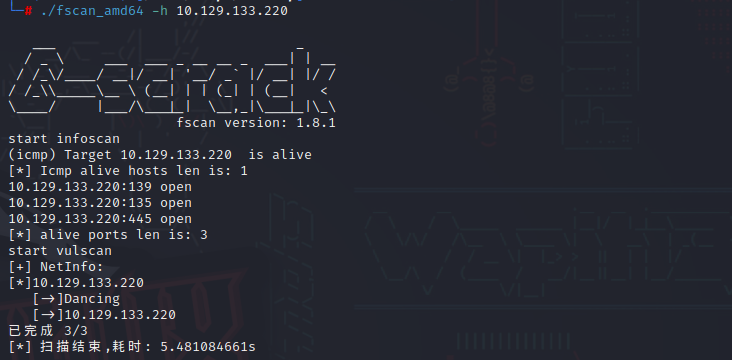

# Dancing

同样 fscan 进行扫描

发现 445 端口是开放的,尝试 SMB 共享资源的访问

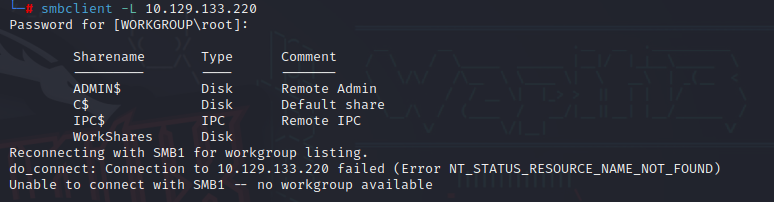

1 | smbclient -L IP |

无 password 直接回车

访问 WorkShares 文件

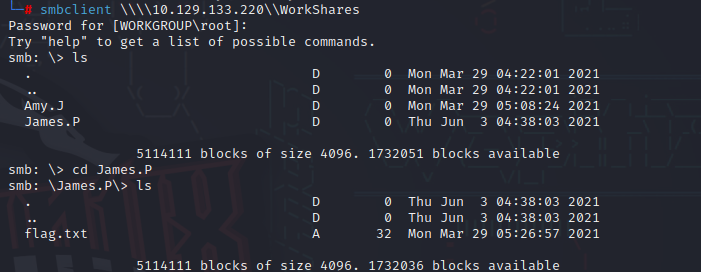

1 | smbclient \\\\10.129.133.220\\WorkShares |

在 James.P 中获得 flag

总结:本台靶机考点是 445 端口的 SMB 共享资源服务,通过 smbclient 命令能实现对远程靶机共享资源的访问

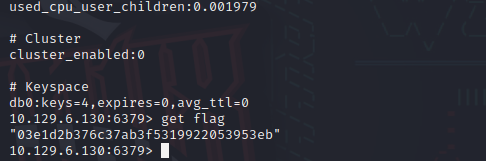

# Redeemer

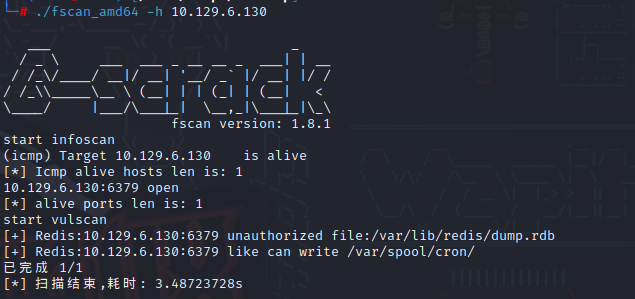

fscan 扫描

发现 6379 端口开放,再熟悉不过了,以为要拿 shell,于是先试了试写公钥,发现这台 redis 并不是 root 权限

接着进行了主从复制,拿到 shell 之后也没发现任何东西

但其实直接使用 redis-cli 命令连上 redis 就能 get flag 了

1 | redis-cli -h IP |

总结:考察的是 redis-cli 命令的使用

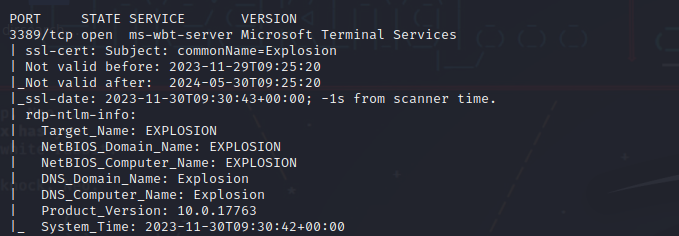

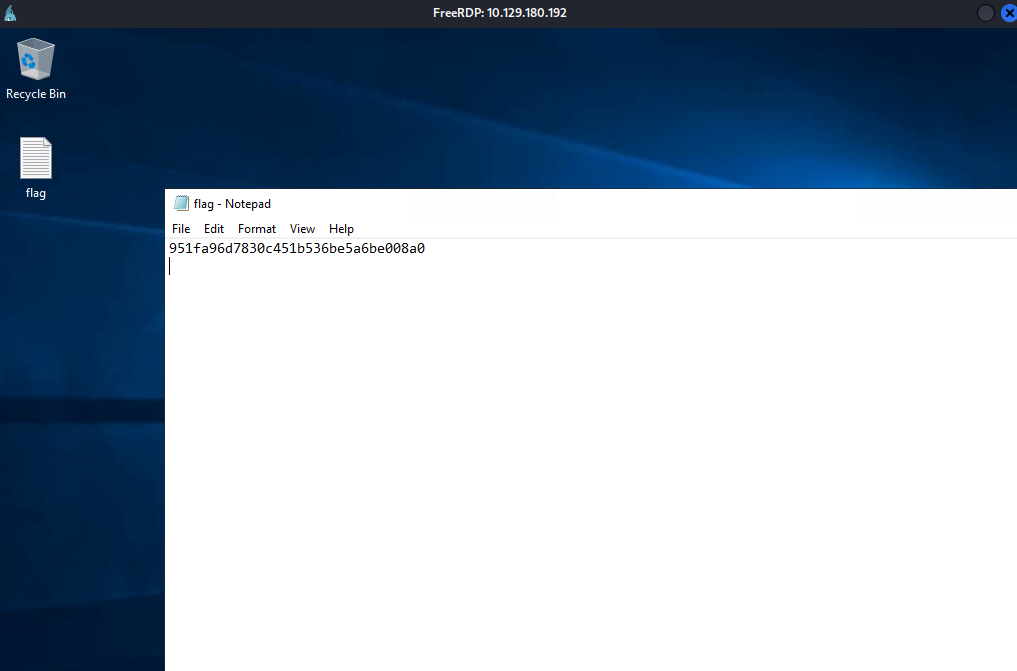

# Explosion

nmap 对目标 ip 的开放端口进行扫描

可以看到目标 IP 的 3389 端口是开放的,可以进行 rdp 登录

使用 kali 自带的命令 xfreerdp

1 | xfreerdp /v: ip /u: administrator |

空密码

成功连接并在桌面找到 flag

总结:考察的是 windows 靶机 3389 端口开放的 RDP,并使用 xfreerdp 命令 administrator 用户进行无密码连接

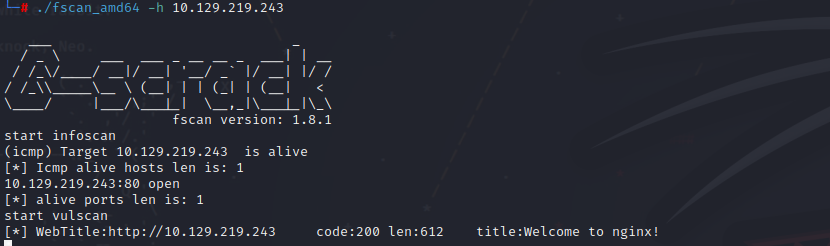

# Preignition

fscan 扫描发现开放了 80 端口,既然有 web 服务那直接扫描一下目录

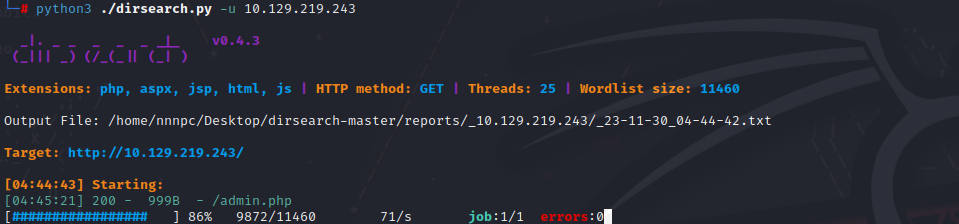

方法一:

dirsearch 扫描

1 | python3 ./dirsearch.py -u 10.129.219.243 |

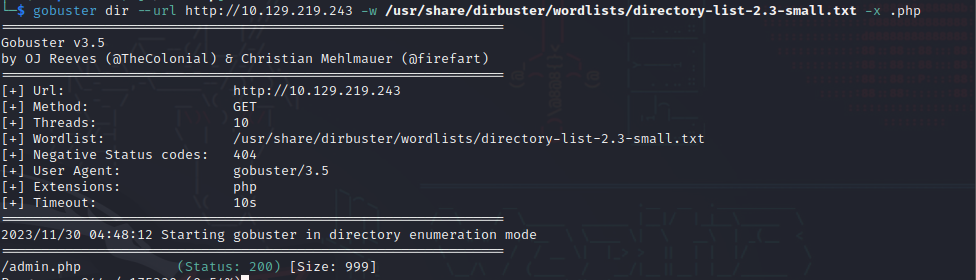

方法二:

gobuster 扫描(kali 自带)

1 | gobuster dir --url http://10.129.219.243 -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt -x .php |

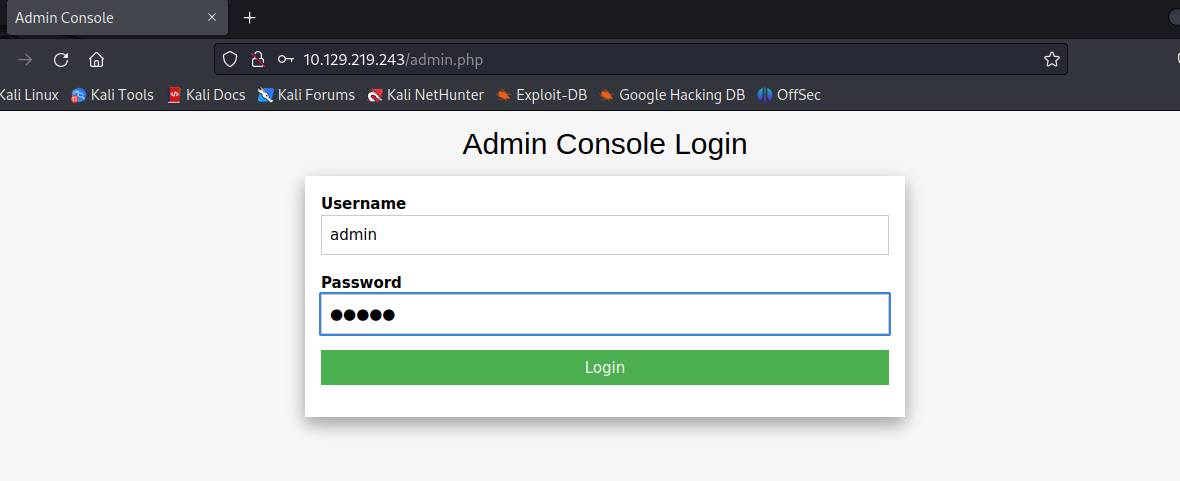

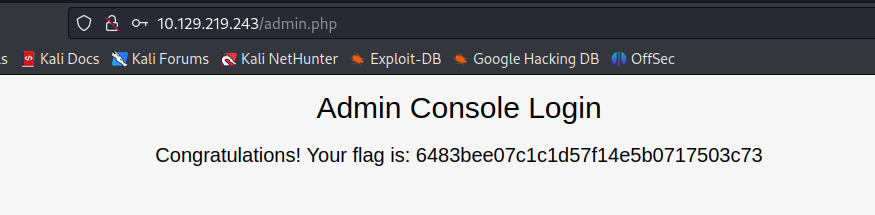

发现了 /admin.php

访问使用弱口令 admin admin 登录后台获得 flag

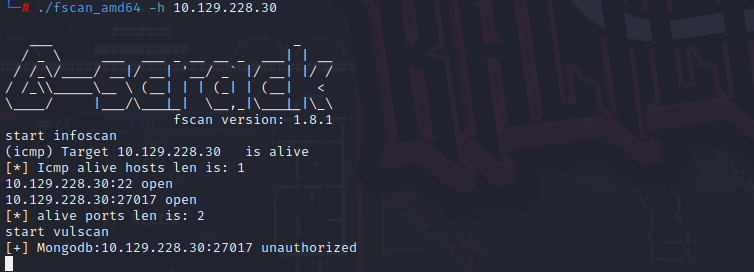

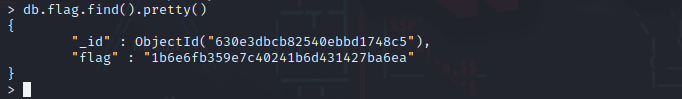

# Mongod

扫描 IP 发现开放了 27017 端口,mongodb 数据库

使用 mongo 命令进行连接

1 | mongo --host 10.129.228.30:27017 |

因为这里是默认的用户名和空密码能直接连接成功

完整的命令:

1 | mongo --username 用户名 --password --authenticationDatabase 用户授权可允许访问的数据库名 --host 远程mongod服务器的host/ip地址 --port 远程mongod服务端口 |

接下来查看数据库中的 flag 即可

1 | #列出所有数据库 show dbs |

本题 flag 在 sensitive_information 库中

总结:考察的是 27017 端口的 mongodb 数据库的连接以及字段的查询

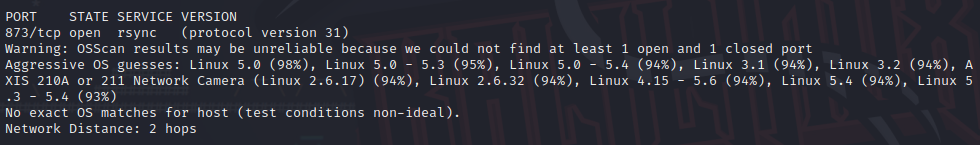

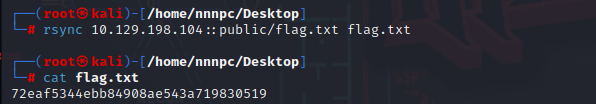

# Synced

nmap 扫描发现 873 端口开放了 rsync 服务

经过查询可以知道该服务可以实现主机同步,优点就是传输速度快

1 | rsync --list-only 10.129.198.104:: #列出共享的文件 |

总结:考点在 873 端口的 rsync,这是一个可以实现本地机子文件与远程机子文件快速同步的工具